这年头不会还有谁没碰过minio的吧?这可太...🤡

🏆本文收录于「滚雪球学Spring Boot」专栏,专业攻坚指数级提升持续更新中,up!up!up!!

🥝 前言:文件存储那些“坑”,你踩过几个?

想象一下,你正在开发一个新项目,老板突然拍着桌子跟你说:“咱这个项目得支持海量文件存储,用户随时上传随时下载,成本要低,性能要高,安全也不能落下!”你抓了抓头发,盯着屏幕陷入沉思,传统文件系统?太笨重。云存储?预算超标。就在你一筹莫展时,MinIO横空出世,仿佛一道曙光,照亮了你前行的路。

MinIO,这款开源的对象存储系统,以其高性能、易扩展、S3兼容性等优点,迅速成为开发者圈中的“香饽饽”。如果你用Spring Boot开发项目,想要高效管理文件存储,那么接下来的内容会让你大呼过瘾。

🍇 MinIO是什么?

MinIO,是一款以高性能、轻量级著称的对象存储服务。它完全兼容Amazon S3 API,支持大规模非结构化数据的存储,适合图片、视频、日志、备份等海量数据的管理需求。

简单点说,它就是你的“私人云存储”,但没有昂贵的费用和复杂的运维。不论是几百GB还是上百TB的数据,MinIO都能轻松搞定。

🍒 MinIO的“秘密武器”

- 开源免费:没有隐藏费用,企业也能无压力使用。

- S3 API兼容:现有的S3工具可以无缝衔接。

- 性能炸裂:每秒高达数十GB的吞吐量,轻松应对高并发。

- 易部署,易维护:几行命令搞定,开发小白也能轻松上手。

🍅 为什么选择MinIO?

有人可能会问:“为啥不用传统的文件系统?” 传统文件系统确实在小规模存储中还算凑合,但当你面对动辄几百GB甚至TB级的数据时,传统方案的缺点就暴露无遗了。管理难、性能低、扩展性差……而MinIO正是为了解决这些痛点而生。

🥝 MinIO能给你什么?

- 超高性价比:无需支付昂贵的存储服务费用,MinIO让你拥有“云存储”的体验,却不需要“云存储”的钱包。

- 弹性扩展:无论是初创团队还是大型企业,MinIO都能根据业务规模灵活扩展,绝不让存储成为发展瓶颈。

- 高可用性:MinIO支持分布式部署,即使某个节点故障,数据依然安全无忧。

选择MinIO,就是选择一种面向未来的存储方式。

🥑 MinIO核心概念

● 对象(Object):对象是实际的数据单元,例如:上传的图片。

● 存储桶(Bucket):存储桶是用于组织对象的名称空间,类似于文件夹。每个存储桶可以包含多个对象(文件)。

● 端点(Endpoint):MinIO服务器的网络地址,用于访问存储桶和对象。例如:http://192.168.10.100:9000 , 注意:9000为 MinIO的API默认端口。

● AccessKey 和Secret Key:

- AccessKey:用于标识和验证访问者身份的唯一标识符,相当于用户名。

- Secret Key:与AccessKey关联的密码,用于验证访问者的身份。

🌽 MinIO客户端实操

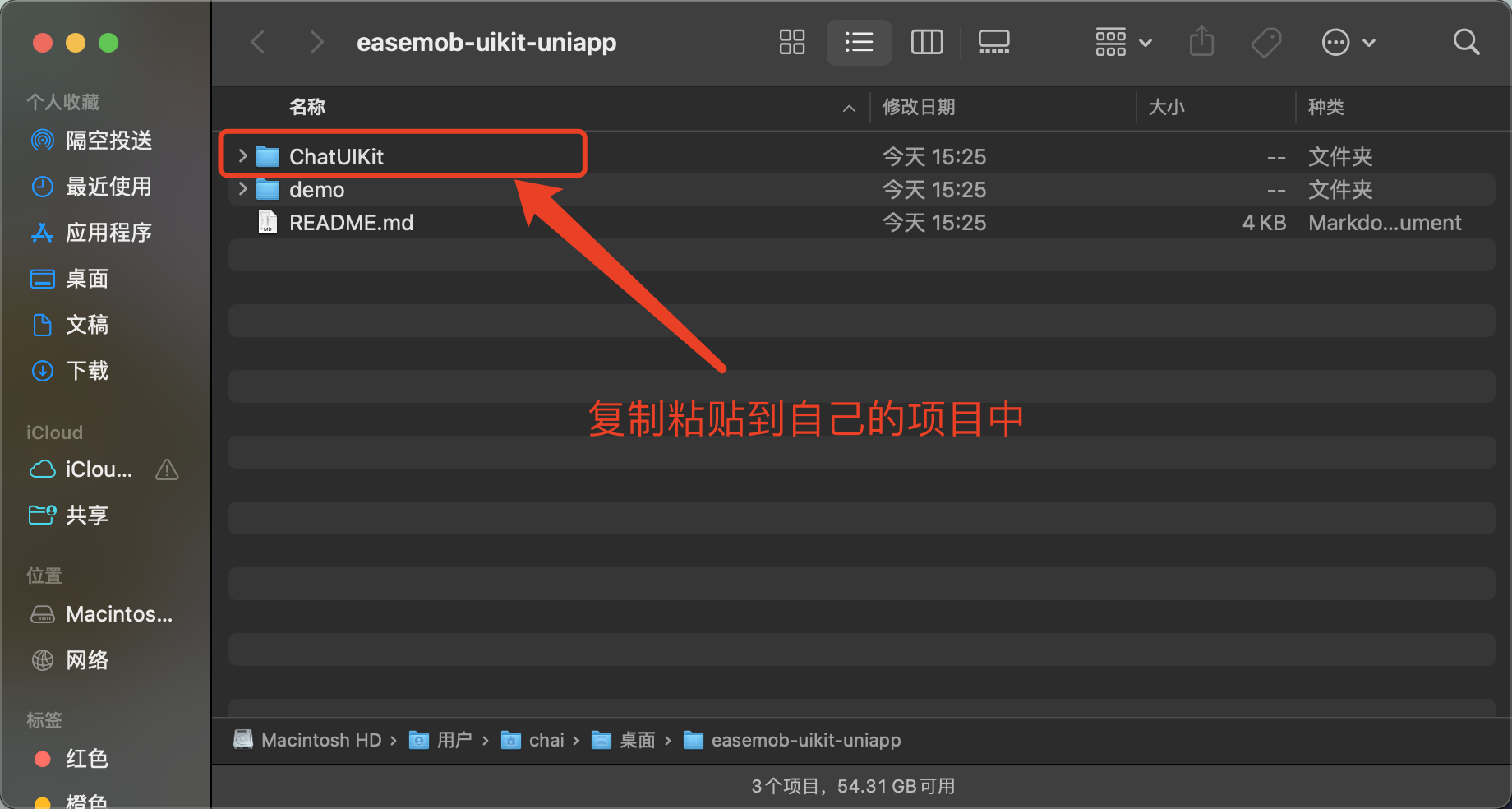

🥬 创建bucket

这里的bucket存储桶是用于组织对象的名称空间,类似于我们所说的文件夹。

🥜 测试文件上传

然后来测试一下,文件上传。

上传文件,点击"upload",选择上传的文件即可。

🥖 设置匿名用户的访问权限

将匿名用户权限设置为只读。

🧆 创建 Access Key

这里的Access Key用于标识和验证访问者身份的唯一标识符,相当于用户名。

如上操作完后,我们便来进行此期的真正的干货了,直接上手实操。

🌯 Spring Boot集成MinIO的实操指南

🫔 环境准备

首先,确保你的开发环境已经配置好以下工具:

- JDK 1.8

- Spring Boot 2.6+

- MinIO服务(可使用Docker快速部署)

docker run -p 9000:9000 -p 9001:9001 --name minio \

-e "MINIO_ROOT_USER=admin" \

-e "MINIO_ROOT_PASSWORD=password123" \

minio/minio server /data --console-address ":9001"

这段命令会在本地启动MinIO服务,你只需要打开浏览器,输入http://localhost:9001,用设置的账号密码登录,即可看到管理界面。

或者你也可以参考Linux常规搭建,可看这篇《Linux零基础安装Minio,手把手教学,一文搞定它!(超详细)》,妥妥傻瓜式教学。

🫑 引入依赖

接下来,修改pom.xml,引入MinIO的Java SDK依赖:

<!--minio oss服务-->

<dependency>

<groupId>io.minio</groupId>

<artifactId>minio</artifactId>

<version>8.5.12</version>

</dependency>

🍌 定义MinIO连接信息

我们需要先将minio的连接信息配置到我们的配置类中,方便修改及动态配置。

故我们需要先去minio的客户端先创建于一个access key,然后将access-key 与 secret-key 填写到 yml 配置文件中。

具体配置如下,你们直接改成你们的即可。

# minio文件存储

minio:

access-key: Ro2ypdSShhmqQYgHWyDP

secret-key: 6XOaQsYXBKflV10KDcjgcwE9lvekcN4KYfE85fBL

url: http://10.66.66.143:9000

bucket-name: hpy-files

属性解读:

如上这段代码配置的是MinIO文件存储的连接信息,具体内容如下:

- access-key:

Ro2ypdSShhmqQYgHWyDP— 这是MinIO的访问密钥(类似于用户名),用于身份验证。 - secret-key:

6XOaQsYXBKflV10KDcjgcwE9lvekcN4KYfE85fBL— 这是MinIO的密钥(类似于密码),用于进行身份验证。 - url:

http://10.66.66.143:9000— 这是MinIO服务器的地址,表示文件存储服务的主机IP地址和端口。 - bucket-name:

hpy-files— 这是用于存储文件的桶(bucket)名称。在MinIO中,文件是按桶来存储和组织的。

🍐 配置MinIO客户端

我们需要为Spring Boot项目配置一个MinIO客户端。新建MinioConfig.java:

/**

* @author: bug菌

* @date: 2024-10-21 11:59

*/

@Data

@Configuration

@ConfigurationProperties(prefix = "minio")

public class MinioConfig {

private String accessKey;

private String secretKey;

private String url;

private String bucketName;

@Bean

public MinioClient minioClient() {

return MinioClient.builder()

.region("cn-north-1")

.endpoint(url)

.credentials(accessKey, secretKey)

.build();

}

}

配置完成后,MinIO客户端就已经准备好为我们的Spring Boot项目服务了。

🍌 创建文件工具类

接下来,我们需要创建一个MinioUtil类,该类的目的是为了封装和简化与 MinIO 文件存储服务的交互,提供一系列的操作方法,使得我们能够轻松地进行文件上传、下载、删除、获取文件信息等常见的文件存储操作。具体意义如下:

- 与 MinIO 交互的封装:

类中封装了与 MinIO 存储服务进行交互的代码,包括检查存储桶是否存在、文件上传、下载、删除等常见的操作。这样,业务逻辑代码无需直接操作 MinIO API,提升了代码的复用性和可维护性。 - 自动化存储桶管理:

在@PostConstruct注解的init()方法中,会自动检查并创建存储桶(bucket)。确保在程序启动时,指定的存储桶已经存在,避免了在使用过程中因存储桶不存在而导致的错误。 - 支持文件的 URL 生成:

提供了生成文件访问 URL 的功能,包括带过期时间的预签名 URL。这是为了允许用户在一定时间内访问文件,避免文件暴露或在外部用户访问时需要额外认证。 - 文件下载支持:

类中提供了文件下载的功能,包括标准下载(通过 HTTP ServletResponse)和流式下载(获取文件流)。它可以处理文件的大小、编码等问题,保证文件的正确下载。 - 文件操作的错误处理与日志:

通过Logger对操作进行记录,且所有可能抛出异常的操作都进行了捕获和处理,避免了程序因为 MinIO 服务故障等原因而直接崩溃。确保系统的稳定性和错误反馈。 - 文件夹与文件的存在性检查:

该类提供了检查文件或文件夹是否存在的方法,有助于在上传或删除文件前进行状态验证,避免重复操作。 - 简化 API 调用:

通过抽象出一层高层次的操作接口,开发者不需要直接关注 MinIO 底层的复杂实现,只需调用简洁的方法即可完成文件存储操作。

总结而言,MinioUtil 类通过封装 MinIO 的常见文件操作,提供便捷的接口,降低与 MinIO 交互的复杂性,并通过统一的错误处理和日志记录,增强了系统的健壮性和可维护性。

代码实操:

/**

* 文件工具类

*

* @author: bug菌

* @date: 2024-10-21 12:02

* @desc:

*/

@Service

public class MinioUtil {

private static final Logger log = LoggerFactory.getLogger(MinioUtil.class);

@Autowired

private MinioClient minioClient;

@Autowired

private MinioConfig minioConfig;

@PostConstruct

public void init() {

existBucket(minioConfig.getBucketName());

}

/**

* 判断bucket是否存在,不存在则创建

*/

public boolean existBucket(String bucketName) {

boolean exists;

try {

exists = minioClient.bucketExists(BucketExistsArgs.builder().bucket(bucketName).build());

if (!exists) {

minioClient.makeBucket(MakeBucketArgs.builder().bucket(bucketName).build());

exists = true;

}

} catch (Exception e) {

e.printStackTrace();

exists = false;

}

return exists;

}

/**

* 上传文件

*/

public void upload(MultipartFile file, String fileName) {

// 使用putObject上传一个文件到存储桶中。

InputStream inputStream = null;

try {

inputStream = file.getInputStream();

minioClient.putObject(PutObjectArgs.builder()

.bucket(minioConfig.getBucketName())

.object(fileName)

.stream(inputStream, file.getSize(), -1)

.contentType(file.getContentType())

.build());

inputStream.close();

} catch (Exception e) {

e.printStackTrace();

}

}

/**

* 获取文件访问地址

*/

public String getFileUrl(String fileName) {

try {

return minioClient.getPresignedObjectUrl(GetPresignedObjectUrlArgs.builder()

.method(Method.GET)

.bucket(minioConfig.getBucketName())

.object(fileName)

.build()

);

} catch (Exception e) {

e.printStackTrace();

}

return null;

}

/**

* 下载一个文件(返回文件流)

*/

public InputStream download(String objectName) throws Exception {

InputStream stream = minioClient.getObject(

GetObjectArgs.builder().bucket(minioConfig.getBucketName()).object(objectName).build());

return stream;

}

/**

* 下载文件

*/

public void download(HttpServletResponse response, String newFileName, String saveFileName) {

InputStream in = null;

try {

// 获取对象信息

StatObjectResponse stat = minioClient.statObject(StatObjectArgs.builder()

.bucket(minioConfig.getBucketName())

.object(saveFileName)

.build());

// 设置请求头Content-Type

response.setContentType(stat.contentType());

// 确保使用 UTF-8 编码

// String encodedFileName = encodeFilename(newFileName);

String encodedFileName = URLEncoder.encode(newFileName, "UTF-8").replaceAll("\\+", "%20");

response.setHeader("Content-Disposition", "attachment; filename=\"" + encodedFileName + "\"");

// 设置禁用缓存

response.setHeader("Cache-Control", "no-cache, no-store, must-revalidate");

response.setHeader("Pragma", "no-cache");

response.setHeader("Expires", "0");

// 设置文件大小

long fileSize = stat.size();

response.setContentLengthLong(fileSize);

// 获取文件输入流

in = minioClient.getObject(GetObjectArgs.builder()

.bucket(minioConfig.getBucketName())

.object(saveFileName)

.build());

// 文件下载

IOUtils.copy(in, response.getOutputStream());

} catch (Exception e) {

e.printStackTrace();

try {

response.sendError(HttpServletResponse.SC_INTERNAL_SERVER_ERROR, "File download failed: " + e.getMessage());

} catch (IOException ioException) {

ioException.printStackTrace();

}

} finally {

if (in != null) {

try {

in.close();

} catch (IOException e) {

e.printStackTrace();

}

}

}

}

/**

* 删除文件

*/

public void delete(String fileName) {

try {

minioClient.removeObject(RemoveObjectArgs.builder().bucket(minioConfig.getBucketName()).object(fileName).build());

} catch (Exception e) {

e.printStackTrace();

}

}

/**

* 判断文件是否存在

*

* @param objectName

*/

public boolean isFileExist(String objectName) {

boolean exist = true;

try {

minioClient.statObject(StatObjectArgs.builder().bucket(minioConfig.getBucketName()).object(objectName).build());

} catch (Exception e) {

log.error("[Minio工具类]>>>> 判断文件是否存在, 异常:", e);

exist = false;

}

return exist;

}

}

📝 文件上传/下载/预览/删除实战

🧁 1.文件上传

🍆 示例代码

/**

* @author: bug菌

* @date: 2024-10-21 12:07

*/

@Api(tags = "Minio文件管理")

@RestController

@RequestMapping("/file")

public class UploadFileController extends BaseController {

@Autowired

private MinioUtil minioUtil;

/**

* 上传文件

*/

@GetMapping(value = "/upload")

@ApiOperation("上传文件")

public R upload(MultipartFile file) {

// 获取到上传文件的完整名称,包括文件后缀

String fileName = file.getOriginalFilename();

// 获取不带后缀的文件名

String baseName = FilenameUtils.getBaseName(fileName);

// 获取文件后缀

String extension = FilenameUtils.getExtension(fileName);

//创建一个独一的文件名(存于服务器名),格式为 name_时间戳.后缀

String saveFileName = baseName + "_" + System.currentTimeMillis() + "." + extension;

minioUtil.upload(file, saveFileName);

return R.ok("上传成功!存放文件名为:" + saveFileName);

}

}

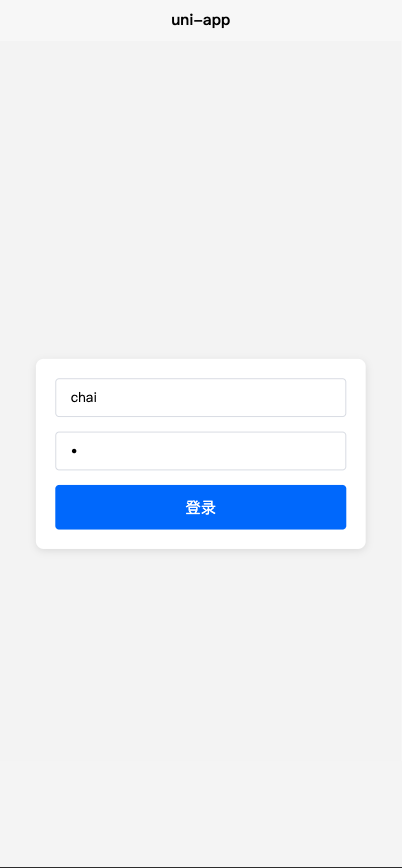

🥔 示例测试

Postman接口测试上传接口如下:

校验文件是否真正上传到minio中,我们可以上客户端查验下。根据登录查看确实是我们测试时所上传的文件。

🍓 示例代码解析

在本次的代码演示中,我将会深入剖析每句代码,详细阐述其背后的设计思想和实现逻辑。通过这样的讲解方式,我希望能够引导同学们逐步构建起对代码的深刻理解。我会先从代码的结构开始,逐步拆解每个模块的功能和作用,并指出关键的代码段,并解释它们是如何协同运行的。通过这样的讲解和实践相结合的方式,我相信每位同学都能够对代码有更深入的理解,并能够早日将其掌握,应用到自己的学习和工作中。

如上提供的这段代码是一个用于文件上传的控制器,使用 Spring Boot 构建,负责处理文件的上传操作。以下是代码的详细解析:

- 类注解:

@Api(tags = "Minio文件管理"):使用 Swagger API 文档工具生成接口文档,并为该类提供了一个标签“Minio文件管理”,用于描述文件管理相关的接口。@RestController:该注解表示这是一个控制器类,并且返回的内容会被自动序列化为 JSON 格式。它是@Controller和@ResponseBody的组合。@RequestMapping("/file"):设置该类的基础请求路径为/file,所有该类中的请求都会以/file开头。

- 依赖注入:

@Autowired:自动注入MinioUtil类的实例,MinioUtil是一个封装了 MinIO 操作的工具类,用于处理与 MinIO 存储服务的交互。

- 方法注解:

@GetMapping(value = "/upload"):处理 HTTP GET 请求,路径为/file/upload。尽管通常文件上传使用 POST 请求,但这里使用 GET 请求可能是简化了请求示例,实际应用中可能使用 POST。@ApiOperation("上传文件"):Swagger 文档生成的描述,表示该接口用于上传文件。

- 上传文件操作:

MultipartFile file:表示前端传递的文件。Spring 会自动将请求中的文件映射到该参数。String fileName = file.getOriginalFilename();:获取上传文件的原始文件名,包括文件扩展名。String baseName = FilenameUtils.getBaseName(fileName);:使用 Apache Commons IO 库的FilenameUtils类,获取文件的基本名称(不包含扩展名)。String extension = FilenameUtils.getExtension(fileName);:获取文件的扩展名。String saveFileName = baseName + "_" + System.currentTimeMillis() + "." + extension;:生成一个新的唯一文件名。通过文件的基本名称加上当前的时间戳(毫秒级),确保文件名不重复。minioUtil.upload(file, saveFileName);:调用MinioUtil类中的upload方法,将文件上传到 MinIO 存储服务,保存为saveFileName。

- 返回结果:

return R.ok("上传成功!存放文件名为:" + saveFileName);:返回上传成功的响应,R.ok()是一个自定义的响应方法,表示操作成功并返回相应的信息,saveFileName作为返回信息的一部分,告知客户端上传文件后的存储文件名。

小结:

该控制器类用于处理文件上传请求,接收文件并生成一个唯一的文件名,通过 MinioUtil 工具类将文件上传至 MinIO 存储。它结合了文件名生成、上传及响应返回等功能,实现了简单的文件上传管理。

🍬 2.文件下载

🍆 示例代码

/**

* 根据文件ID下载文件

*/

@GetMapping("/download")

@ApiOperation("根据文件ID下载文件")

public void downloadById(@RequestParam("fileName") String fileName, @RequestParam("saveFileName") String saveFileName, HttpServletResponse response) {

// 下载文件,传递存储文件名和显示文件名

minioUtil.download(response, fileName, saveFileName);

return;

}

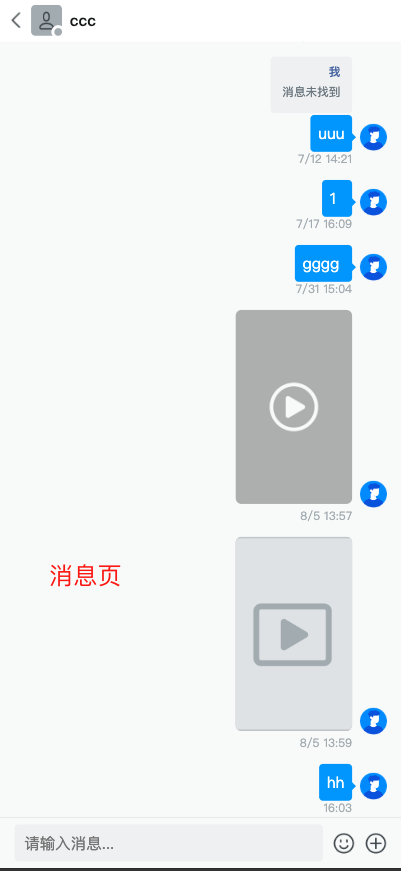

🥔 示例测试

Postman接口测试上传接口如下:

🍓 示例代码解析

在本次的代码演示中,我将会深入剖析每句代码,详细阐述其背后的设计思想和实现逻辑。通过这样的讲解方式,我希望能够引导同学们逐步构建起对代码的深刻理解。我会先从代码的结构开始,逐步拆解每个模块的功能和作用,并指出关键的代码段,并解释它们是如何协同运行的。通过这样的讲解和实践相结合的方式,我相信每位同学都能够对代码有更深入的理解,并能够早日将其掌握,应用到自己的学习和工作中。

如上提供的这段代码是用于根据文件ID下载文件的控制器方法。以下是对代码的详细解析:

- 方法注解:

@GetMapping("/download"):该方法处理 HTTP GET 请求,路径为/download。该请求用于根据文件ID下载文件。@ApiOperation("根据文件ID下载文件"):Swagger 文档生成的描述,表明该接口用于根据文件ID下载文件。

- 方法参数:

@RequestParam("fileName") String fileName:从请求中获取名为fileName的请求参数,并将其绑定到fileName变量。这个参数通常表示文件在存储中的实际名称。@RequestParam("fileName") String saveFileName:这个参数也是从请求中获取名为fileName的请求参数。由于参数名称重复,可能会导致问题。正确的做法是使用不同的名字,例如fileName和saveFileName,用来分别传递存储文件名和显示文件名。HttpServletResponse response:Spring MVC 自动注入的HttpServletResponse对象,用于设置响应信息,发送文件内容到客户端。

- 下载文件操作:

minioUtil.download(response, fileName, saveFileName);:调用MinioUtil类中的download方法。该方法接收HttpServletResponse对象、存储文件名(fileName)和显示文件名(saveFileName)作为参数。download方法将从 MinIO 存储中获取指定的文件并通过 HTTP 响应将其返回给客户端。

- 方法结束:

return;:该方法没有返回任何内容,因为文件内容通过HttpServletResponse被直接流式传输到客户端。

小结:

该方法用于处理根据文件ID下载文件的请求。它通过传递文件名参数,调用 MinioUtil 的下载方法,将文件从 MinIO 存储下载并返回给客户端。

🍩 3.文件预览

🍓 示例代码

@GetMapping("/preview")

@ApiOperation("根据文件ID预览文件")

public String previewFileById(@RequestParam("fileName") String fileName) {

return minioUtil.getFileUrl(fileName);

}

🥔 示例测试

Postman接口测试上传接口如下:

通过接口可直接给你返回该文件的预览地址,我们只需要在浏览器输入该地址便可预览。

🍆 示例代码解析

在本次的代码演示中,我将会深入剖析每句代码,详细阐述其背后的设计思想和实现逻辑。通过这样的讲解方式,我希望能够引导同学们逐步构建起对代码的深刻理解。我会先从代码的结构开始,逐步拆解每个模块的功能和作用,并指出关键的代码段,并解释它们是如何协同运行的。通过这样的讲解和实践相结合的方式,我相信每位同学都能够对代码有更深入的理解,并能够早日将其掌握,应用到自己的学习和工作中。

如上提供的这段代码是用于根据文件ID预览文件的控制器方法。以下是详细解析:

- 方法注解:

@GetMapping("/preview"):该方法处理 HTTP GET 请求,路径为/preview,用于根据文件ID预览文件。@ApiOperation("根据文件ID预览文件"):Swagger 文档生成的描述,表明该接口用于根据文件ID预览文件。

- 方法参数:

@RequestParam("fileName") String fileName:从请求中获取名为fileName的请求参数,并将其绑定到fileName变量。这个参数通常表示要预览的文件在存储中的文件名。

- 文件预览操作:

minioUtil.getFileUrl(fileName):调用MinioUtil类中的getFileUrl方法,该方法使用文件名从 MinIO 存储生成文件的预览 URL。返回的 URL 通常是一个可以直接访问该文件的链接,可以在客户端浏览器中打开进行预览。

- 返回值:

- 方法返回

String类型的文件预览 URL,这个 URL 可以直接访问文件并在浏览器中预览。

- 方法返回

小结:

该方法用于处理根据文件ID预览文件的请求。它通过文件名生成一个文件的预览 URL,并将该 URL 返回给客户端,客户端可以使用该 URL 访问文件进行预览。

🍭 4.文件删除

🍓 示例代码

/**

* 根据文件ID删除文件

*/

@GetMapping("/delete")

@ApiOperation("根据文件ID删除文件")

public R deleteById(@RequestParam("fileName") String fileName) {

minioUtil.delete(fileName);

return R.ok();

}

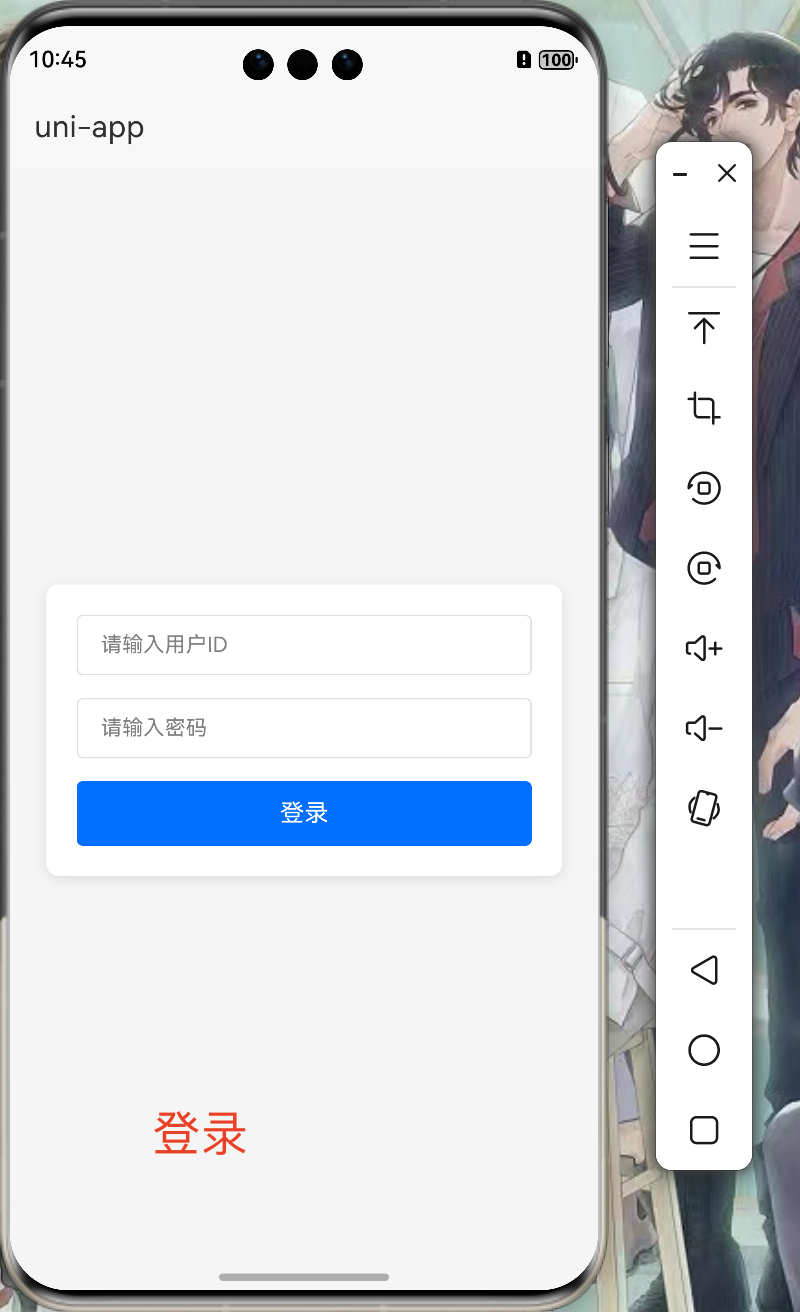

🥔 示例测试

Postman接口测试上传接口如下:

接着我们上客户端查验下,该文件是否真被删除了。

根据时间倒序排序,确实该文件被删除了。

🍆 示例代码解析

在本次的代码演示中,我将会深入剖析每句代码,详细阐述其背后的设计思想和实现逻辑。通过这样的讲解方式,我希望能够引导同学们逐步构建起对代码的深刻理解。我会先从代码的结构开始,逐步拆解每个模块的功能和作用,并指出关键的代码段,并解释它们是如何协同运行的。通过这样的讲解和实践相结合的方式,我相信每位同学都能够对代码有更深入的理解,并能够早日将其掌握,应用到自己的学习和工作中。

如上提供的这段代码是用于根据文件ID删除文件的控制器方法。以下是详细解析:

- 方法注解:

@GetMapping("/delete"):该方法处理 HTTP GET 请求,路径为/delete,用于根据文件ID删除文件。@ApiOperation("根据文件ID删除文件"):Swagger 文档生成的描述,表明该接口用于根据文件ID删除文件。

- 方法参数:

@RequestParam("fileName") String fileName:从请求中获取名为fileName的请求参数,并将其绑定到fileName变量。这个参数通常表示要删除的文件在存储中的文件名。

- 删除文件操作:

minioUtil.delete(fileName):调用MinioUtil类中的delete方法,该方法会根据提供的fileName删除 MinIO 存储中的对应文件。

- 返回值:

- 方法返回

R.ok():表示操作成功,返回一个响应对象,R.ok()是一种常见的封装返回成功的方式,可能会带有自定义的状态码或消息。

- 方法返回

小结:

该方法处理根据文件ID删除文件的请求。它通过文件名调用 MinioUtil 删除对应的文件,并返回一个成功的响应。

🫐 MinIO与云原生架构的完美契合

MinIO不仅是一个存储工具,它更是云原生架构中不可或缺的一部分。与Kubernetes无缝整合,让微服务架构下的数据管理变得轻松自如。不论是CI/CD流水线还是大数据分析,MinIO都能应对自如。

🍐 总结与思考

通过这篇文章,你应该对Spring Boot与MinIO的结合有了一个全面的了解。这种现代化的文件存储方案不仅让开发更高效,也为未来业务的扩展奠定了坚实基础。既然已经Get到这么棒的技能,何不立即尝试一下,让你的项目也能“飞”起来?

🥕 附录相关报错及方案解决

🫛1、okhttp3包冲突

如果你遇到你的项目集成 minio 8.5.4 遇到 okhttp3包冲突,比如报错如下所示,可见我这篇《SpringBoot项目集成 minio 8.5.4 遇到 okhttp3包冲突,如何解决?》带你解决此问题:

🍏2、启动报错

如果你启动后遇到如下问题,比如报错如下所示,可见我这篇《集成minio启动报错:Caused by:java.lang.IllegalArgumentException:invalid hostname 10.66.66.143:9000...| 亲测有效》带你解决此问题:

ok,本期内容我就暂聊到这里,哇,一口气给大家输出完,我我我我...头发又脱落了一撮。

📣 关于我

我是bug菌,CSDN | 掘金 | InfoQ | 51CTO | 华为云 | 阿里云 | 腾讯云 等社区博客专家,C站博客之星Top30,华为云2023年度十佳博主,掘金多年度人气作者Top40,掘金等各大社区平台签约作者,51CTO年度博主Top12,掘金/InfoQ/51CTO等社区优质创作者;全网粉丝合计 30w+;硬核微信公众号「猿圈奇妙屋」,欢迎你的加入!免费白嫖最新BAT互联网公司面试真题、4000G PDF电子书籍、简历模板等海量资料,你想要的我都有,关键是你不来拿哇。

-End-

来源:juejin.cn/post/7443658338867134518

一个 Bug JDK 居然改了十年?

问题现象

今天偶然看到了一个 JDK 的 Bug,给大家分享一下。

假设现在有如下的代码:

List<String> list = new ArrayList<>();

list.add("1");

Object[] array = list.toArray();

array[0] = 1;

System.out.println(Arrays.toString(array));

上面的代码是可以正常支执行的,如下图所示:

修改代码为如下代码:

List<String> list = Arrays.asList("1");

Object[] array = list.toArray();

array[0] = 1;

System.out.println(Arrays.toString(array));

再次执行代码,结果就会抛出 ArrayStoreException 异常,这个异常表明这里并不能把一个 Integer 类型的对象存放到这个数组里面。如下图所示:

查看 Arrays 的静态内部类 ArrayList 的 toArray() 方法的返回值就是 Object[] 类型的,如下图所示:

这里就会引发一个疑问: 为啥使用 java.lang.util.ArrayList 代码就可以正常运行?但是使用 Arrays 的静态内部类 ArrayList 就会报错了?

原因分析

首先看下 java.lang.util.ArrayList 类的 toArray() 方法的实现逻辑:

从上面可以看出 toArray() 方法是拷贝了一个 ArrayList 内部的数组对象,然后返回的。而 elementData 这个数组在实际初始化的时候,就是 new 了 Object 类型的数组。如下图所示:

那么经过拷贝之后返回的还是一个实际类型为Object 类型的数组。既然这里是一个 Object 类型的数组,那么往里面放一个 Integer 类型的数据是合法的,因为 Object 是 Integer 类型的父类。

然后再看下 Arrays 的静态内部类 ArrayList 的 toArray() 方法的实现逻辑。这里返回的是 a 这个数组的一个克隆。如下图所示:

而这个 a 数组声明的类型是 E[],根据泛型擦除后的原则,这里实际上声明的类型也变成了 Object[]。 如下图所示:

那接下来再看看 a 实际的类型是什么? 由于 Arrays 的静态内部类 ArrayList 的构造函数是包级访问的,因此只能通过 Arrays.asList() 静态方法来构造一个这个对象。如下图所示:

而 Arrays.asList() 方法的签名是变长参数类型,这个是 Java 的一个语法糖,实际对应的是一个数组,泛型擦除后就变成了 Object[] 类型。如下图所示:

而在代码实际调用处,实际上会 new 一个 String 类型的数组,也就是说 「a 的实际类型是一个 String 类型的数组」。 那么 a 调用了 clone() 方法之后返回的类型也是一个 String 类型的数组,克隆嘛,类型一样才叫克隆。如下图所示:

经过上面的分析,答案就呼之欲出了。a 的实际类型是一个 String 类型的数组,那么往这个数组里面放一个 Integer 类型的对象那肯定是要报错的。等效代码如下图所示:

为什么是个Bug ?

查看 Collection 接口的方法签名,方法声明明确是要返回的是一个 Object[] 类型的数组,因为方法明确声明了返回的是一个 Object[] 类型的数组,但是实际上在获取到了这个返回值后把它当作一个 Object[] 类型的数组使用某些情况下是不满足语义的。

同时这里要注意一下,返回的这个数组要是一个 「安全」的数组,安全的意思就是「集合本身不能持有对返回的数组的引用」,即使集合的内部是用数组实现的,也不能直接把这个内部的数组直接返回。这就是为什么上面两个 toArray() 方法的实现要么是把原有的数组复制了一份,要么是克隆了一份,本质上都是新建了一个数组。如下图所示:

在 OpenJDK 的 BugList 官网上很早就有人提出这个问题了,从时间上看至少在 2005 年就已经发现这个 Bug 了,这个 Bug 真正被解决是在 2015 年的时候,整整隔了 10 年时间。花了 10 年时间修这个 Bug,真是十年磨一剑啊!

如何修正的这个 Bug ?

JDK 9 中的实现修改为了新建一个 Object 类型的数组,然后把原有数组中的元素拷贝到这个数组里面,然后返回这个 Object 类型的数组,这样的话就和 java.util.ArrayList 类中的实现方法一样了。

在 java.util.ArrayList 类的入参为 Collection\<? exends E> 类型的构造函数中就涉及到可能调用 Arrays 的静态内部类 ArrayList 的 toArray() 方法,JDK 在实现的时候针对这个 Bug 还做了特殊的处理,不同厂商发行的 JDK 处理方式还有细微的不同。

Oracel JDK 8 版本的实现方式:

Eclipse Temurin Open JDK 8 版本的实现方式:

之所以在 java.util.ArrayList 对这个 Bug 做特殊的处理是因为 Sun 公司在当时选择不修复改这个Bug,因为怕修复了之后已有的代码就不能运行了。如下图所示:

比如在修复前有如下的代码,这个代码在 JDK 8 版本是可以正常运行的,如下图所示:

String[] strings = (String[]) Arrays.asList("foo", "bar").toArray();

for (String string : strings) {

System.out.println(string);

}

但是如果升级到 JDK 9 版本,就会报 ClassCastException 异常了,如下图所示:

因为修复了这个 Bug 之后,编译器并不能告诉你原来的代码存在问题,甚至连新的警告都没有。假设你从 JDK 8 升级到 JDK 9 了,代码也没有改,但是突然功能就用不了,这个时候你想不想骂人,哈哈哈哈。这也许就是 Sun 公司当年不愿意修复这个 Bug 的原因之一了。当然,如果你要问我为什么要升级的话,我会说:你发任你发,我用 Java 8 !

题外话

阿里巴巴的 Java开发手册对 toArray(T[] array) 方法的调用有如下的建议:

这里以 java.util.ArrayList 类的源码作为参考,源码实现如下:

// ArrayList 的 toArray() 方法实现:

public <T> T[] toArray(T[] a) {

if (a.length < size) // 如果传入的数组的长度小于 size

// Make a new array of a's runtime type, but my contents:

return (T[]) Arrays.copyOf(elementData, size, a.getClass());

System.arraycopy(elementData, 0, a, 0, size);

if (a.length > size)

a[size] = null;

return a;

}

// Arrays 的 coypyOf 方法实现:

public static <T,U> T[] copyOf(U[] original, int newLength, Class<? extends T[]> newType) {

@SuppressWarnings("unchecked")

T[] copy = ((Object)newType == (Object)Object[].class)

? (T[]) new Object[newLength]

: (T[]) Array.newInstance(newType.getComponentType(), newLength);

System.arraycopy(original, 0, copy, 0,

Math.min(original.length, newLength));

return copy;

}

当调用 toArray() 方法时传入的数组长度为 0 时,方法内部会根据传入的数组类型动态创建一个和当前集合 size 相同的数组,然后把集合的元素复制到这个数组里面,然后返回。

当调用 toArray() 方法时传入的数组长度大于 0,小于 ArrayList 的 size 时,走的逻辑和上面是一样的,也会进入到 Arays 的 copyOf 方法的调用中,但是调用方法传入的新建的数组相当于新建之后没有被使用,白白浪费了,需要等待 GC 回收。

当调用 toArray() 方法时传入的数组长度大于等于 ArrayList 的 size 时,则会直接把集合的元素拷贝到这个数组中。如果是大于的情况,还会把数组中下标为 size 的元素设置为 null,但是 size 下标后面的元素保持不变。如下所示:

List<String> list = new ArrayList<>();

list.add("1");

String[] array = new String[3];

array[1] = "2";

array[2] = "3";

String[] toArray = list.toArray(array);

System.out.println(array == toArray);

System.out.println(Arrays.toString(toArray));

手册中提到的在高并发的情况下,传入的数组长度等于 ArrayList 的 size 时,如果 ArrayList 的 size 在数组创建完成后变大了,还是会走到重新新建数组的逻辑里面,仍然会导致调用方法传入的新建的数组没有被使用,而且这里因为调用方法时新建的数组和 ArrayList 之前的 size 相同,会造成比传入长度为 0 的数组浪费多得多的空间。但是我个人觉得,因为 ArrayList 不是线程安全的,如果存在数据竞争的情况就不应该使用。

参考

Arrays.asList(x).toArray().getClass() should be Object[].class

array cast Java 8 vs Java 9

toArray方法的小陷阱,写开发手册的大佬也未能幸免

.toArray(new MyClass[0]) or .toArray(new MyClass[myList.size()])?

Arrays of Wisdom of the Ancients

Java开发手册(黄山版).pdf

来源:juejin.cn/post/7443746761846374439

大屏适配方案--scale

CSS3的scale等比例缩放

宽度比率 = 当前网页宽度 / 设计稿宽度

高度比率 = 当前网页高度 / 设计稿高度

设计稿: 1920 * 1080

适配屏幕:1920 * 1080 3840 * 2160(2 * 2) 7680 * 2160(4 * 2)

方案一:根据宽度比率进行缩放(超宽屏比如9/16的屏幕会出现滚动条)

方案二:动态计算网页的宽高比,决定根据宽度比率还是高度比率进行缩放

首先基于1920 * 1080进行基础的布局,下面针对两种方案进行实现

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8" />

<meta name="viewport" content="width=device-width, initial-scale=1.0" />

<title>Document</title>

<style>

body,

ul {

margin: 0;

padding: 0;

}

body {

width: 1920px;

height: 1080px;

box-sizing: border-box;

/* 在js中添加translate居中 */

position: relative;

left: 50%;

/* 指定缩放的原点在左上角 */

transform-origin: left top;

}

ul {

width: 100%;

height: 100%;

list-style: none;

display: flex;

flex-direction: row;

flex-wrap: wrap;

}

li {

width: 33.333%;

height: 50%;

box-sizing: border-box;

border: 2px solid rgb(198, 9, 135);

font-size: 30px;

}

</style>

</head>

<body>

<ul>

<li>1</li>

<li>2</li>

<li>3</li>

<li>4</li>

<li>5</li>

<li>6</li>

</ul>

<script>

// ...实现适配方案

</script>

</body>

</html>

方案一:根据宽度比率进行缩放

// 设计稿尺寸以及宽高比

let targetWidth = 1920;

// html的宽 || body的宽

let currentWidth =

document.documentElement.clientWidth || document.body.clientWidth;

console.log(currentWidth);

// 按宽度计算缩放比率

let scaleRatio = currentWidth / targetWidth;

// 进行缩放

document.body.style = `transform: scale(${scaleRatio})`;

实现效果如下:

这时我们发现在7680 * 2160尺寸下,屏幕根据宽度缩放会出现滚动条,为了解决这个问题,我们就要动态的选择根据宽度缩放还是根据高度缩放。

方案二:动态计算网页的宽高比,决定根据宽度比率还是高度比率进行缩放

// 设计稿尺寸以及宽高比

let targetWidth = 1920;

let targetHeight = 1080;

let targetRatio = 16 / 9; // targetWidth /targetHeight

// 当前屏幕html的宽 || body的宽

let currentWidth =

document.documentElement.clientWidth || document.body.clientWidth;

// 当前屏幕html的高 || body的高

let currentHeight =

document.documentElement.clientHeight || document.body.clientHeight;

// 当前屏幕宽高比

let currentRatio = currentWidth / currentHeight;

// 默认 按宽度计算缩放比率

let scaleRatio = currentWidth / targetWidth;

if (currentRatio > targetRatio) {

scaleRatio = currentHeight / targetHeight;

}

// 进行缩放

document.body.style = `transform: scale(${scaleRatio}) translateX(-50%);`;

效果如下:

这样就可以解决在超宽屏幕下出现滚动条的问题,另外我们做了居中的样式处理,这样在超宽屏幕时,两边留白,内容居中展示显得更加合理些。

来源:juejin.cn/post/7359077652416725018

Java循环操作哪个快?

开发的时候我发现个问题,就是在学习玩streamAPI和lambda表达式后,我就变得越来越喜欢直接使用streamAPI,而不是使用for循环这种方式了,但是这种方式也有一定的缺点,但是直到某一次代码review,我的同事点醒了我,“小火汁,你的stream流写的是挺好,但是问题是为什么从同一个源取相似的对象,要分别写两次stream,你不觉得有点多余了吗?程序员不只是写代码,反而是最初的设计阶段就要把全局流程想好,要避免再犯这种错误哦~”,这句话点醒了我,所以我打算先看一下stream遍历、for循环、增强for循环、迭代器遍历、并行流parallel stream遍历的时间消耗,查看一下这几种方式的异同。

使用stream主要是在做什么?

此时我们先准备一个类

@Data

@Accessors(chain = true)

@AllArgsConstructor

@NoArgsConstructor

class Item {

private Integer name;

private Integer value;

}

- list转成map

list.stream().collect(Collectors.toMap(Item::getName, Item::getValue, (newValue, oldValue) -> newValue))

- List过滤,返回新List

List- collect = list.stream().filter(x -> x.getValue() > 50).collect(Collectors.toList());

- 模拟多次stream,因为我在开发中经常出现这种问题

Map collect = list.stream().collect(Collectors.toMap(Item::getName, Item::getValue, (newValue, oldValue) -> newValue));

Map collect3 = list.stream().collect(Collectors.toMap(Item::getName, Item::getValue, (newValue, oldValue) -> newValue));

- 取出list<类>中某一个属性的值,转成新的list

List collect = list.stream().map(Item::getValue).collect(Collectors.toList());

- list<类>中进行一组操作,并且转成新的list

List- collect1 = list.stream().parallel().map(x -> {

Integer temp = x.getName();

x.setName(x.getValue());

x.setValue(temp);

return x;

}).collect(Collectors.toList());

实际消耗

选择1、10、100、100_00、100_000的原因

1、10、100主要是业务决定的,实际代码编写中这块的数据量是占大头的,10_000,100_000是因为为了查看实际的大数据量情况下的效果。

结果结论如下:

- 如果只是用filter的API,则建议只使用普通for循环,其他情况下数据量较少时,虽然stream和for循环都是10ms以内,但是性能上会差着3-4倍

- 普通for循环可以使用for (Item item : list),因为这个是for (int i = 0; i < ; i++)的语法糖

- 增强for循环底层是Iterator接口,但是实际的验证时发现特别慢,暂时没发现原因,但是不推荐使用

- stream串行流转成并行流操作后普遍还是不如串行流快,速度如下:执行时间:串行流转并行流>串行流>并行流,所以串行流转并行流不推荐使用

- 串行流转并行流和并行流都会使用ForkJoinsPool.commonPool(),这是个进程共用的CPU型线程池,且数据不方便修改,我记得是需要在启动的时候进行修改

- 串行流转并行流和并行流均会产生线程争抢资源与线程安全问题

- 在单次stream多次中继操作的情况下,执行速度和单次中继操作差不多

总结

- 写一次stream操作耗时较少,但是会导致开发人员无意之间多次使用stream流做类似操作(如从订单类中多次取不一致但是相似的一组对象),从而导致可读性变差,不利于后续拓展

- 尽量使用普通for循环做遍历,迭代器循环做删除或者使用collection的remove、removeIf等API实现(如果只需要删除的话)

- 使用普通for循环比stream流节省时间,因此在提高性能的角度看开发中尽量使用普通for循环。

来源:juejin.cn/post/7427173759713951753

WebSocket太笨重?试试SSE的轻量级魅力!

一、 前言

Hello~ 大家好。我是秋天的一阵风~

关注我时间长一点的同学们应该会了解,我最近算是跟旧项目 “较上劲” 了哈哈哈。

刚发布了一篇清除项目里的“僵尸”文件文章,这不,我又发现了旧项目上的一个问题。请听我慢慢说来~

在2024年12月18日的午后,两点十八分,阳光透过窗帘的缝隙,洒在键盘上。我像往常一样,启动了那个熟悉的本地项目。浏览器的network面板静静地打开,准备迎接那个等待修复的bug。就在这时,一股尿意突然袭来,我起身,走向了厕所。

当我回来,坐回那把椅子,眼前的一幕让我愣住了。network面板上,不知何时,跳出了一堆http请求,它们像是一场突如其来的雨,让人措手不及。我的头皮开始发麻,那种麻,是那种从心底里涌上来的,让人无法忽视的麻。这堆请求,它们似乎在诉说着什么,又或许,它们只是在提醒我,这个世界,有时候,比我们想象的要复杂得多。

好了,矫情的话咱不说了,直接步入正题。😄😄😄

在查看代码以后发现这些频繁的请求是因为我们的项目首页有一个待办任务数量和消息提醒数量的展示,所以之前的同事使用了定时器,每隔十秒钟发送一次请求到后端接口拿数据,这也就是我们常说的轮询做法。

1. 轮询的缺点

我们都知道轮询的缺点有几种:

资源浪费:

- 网络带宽:频繁的请求可能导致不必要的网络流量,增加带宽消耗。

- 服务器负载:每次请求都需要服务器处理,即使是空返回,也会增加服务器的CPU和内存负载。

用户体验:

- 界面卡顿:频繁的请求和更新可能会造成用户界面的卡顿,影响用户体验。

2. websocket的缺点

那么有没有替代轮询的做法呢? 聪明的同学肯定会第一时间想到用websocket,但是在目前这个场景下我觉得使用websocket是显得有些笨重。我从以下这几方面对比:

- 客户端实现:

- WebSocket 客户端实现需要处理连接的建立、维护和关闭,以及可能的重连逻辑。

- SSE 客户端实现相对简单,只需要处理接收数据和连接关闭。

- 适用场景:

- WebSocket 适用于需要双向通信的场景,如聊天应用、在线游戏等。

- SSE 更适合单向数据推送的场景,如股票价格更新、新闻订阅等。

- 实现复杂性:

- WebSocket 是一种全双工通信协议,需要在客户端和服务器之间建立一个持久的连接,这涉及到更多的编程复杂性。

- SSE 是单向通信协议,实现起来相对简单,只需要服务器向客户端推送数据。

- 浏览器支持:

- 尽管现代浏览器普遍支持 WebSocket,但 SSE 的支持更为广泛,包括一些较旧的浏览器版本。

- 服务器资源消耗:

- WebSocket 连接需要更多的服务器资源来维护,因为它们是全双工的,服务器需要监听来自客户端的消息。

- SSE 连接通常是单向的,服务器只需要推送数据,减少了资源消耗。

二、 详细对比

对于这三者的详细区别,你可以参考下面我总结的表格:

以下是 WebSocket、轮询和 SSE 的对比表格:

| 特性 | WebSocket | 轮询Polling | Server-Sent Events (SSE) |

|---|---|---|---|

| 定义 | 全双工通信协议,支持服务器和客户端之间的双向通信。 | 客户端定期向服务器发送请求以检查更新。 | 服务器向客户端推送数据的单向通信协议。 |

| 实时性 | 高,服务器可以主动推送数据。 | 低,依赖客户端定时请求。 | 高,服务器可以主动推送数据。 |

| 开销 | 相对较高,需要建立和维护持久连接。 | 较低,但频繁请求可能导致高网络和服务器开销。 | 相对较低,只需要一个HTTP连接,服务器推送数据。 |

| 浏览器支持 | 现代浏览器支持,需要额外的库来支持旧浏览器。 | 所有浏览器支持。 | 现代浏览器支持良好,旧浏览器可能需要polyfill。 |

| 实现复杂性 | 高,需要处理连接的建立、维护和关闭。 | 低,只需定期发送请求。 | 中等,只需要处理服务器推送的数据。 |

| 数据格式 | 支持二进制和文本数据。 | 通常为JSON或XML。 | 仅支持文本数据,通常为JSON。 |

| 控制流 | 客户端和服务器都可以控制消息发送。 | 客户端控制请求发送频率。 | 服务器完全控制数据推送。 |

| 安全性 | 需要wss://(WebSocket Secure)来保证安全。 | 需要https://来保证请求的安全。 | 需要SSE通过HTTPS提供,以保证数据传输的安全。 |

| 适用场景 | 需要双向交互的应用,如聊天室、实时游戏。 | 适用于更新频率不高的场景,如轮询邮箱。 | 适用于服务器到客户端的单向数据流,如股票价格更新。 |

| 跨域限制 | 默认不支持跨域,需要服务器配置CORS。 | 默认不支持跨域,需要服务器配置CORS。 | 默认不支持跨域,需要服务器配置CORS。 |

| 重连机制 | 客户端可以实现自动重连逻辑。 | 需要客户端实现重连逻辑。 | 客户端可以监听连接关闭并尝试重连。 |

| 服务器资源 | 较高,因为需要维护持久连接。 | 较低,但频繁的请求可能增加服务器负担。 | 较低,只需要维护一个HTTP连接。 |

这个表格概括了 WebSocket、轮询和 SSE 在不同特性上的主要对比点。每种技术都有其适用的场景和限制,选择合适的技术需要根据具体的应用需求来决定。

三、 SSE(Server-Sent Events)介绍

我们先来简单了解一下什么是Server-Sent Events ?

Server-Sent Events (SSE) 是一种允许服务器主动向客户端浏览器推送数据的技术。它基于 HTTP 协议,但与传统的 HTTP 请求-响应模式不同,SSE 允许服务器在建立连接后,通过一个持久的连接不断地向客户端发送消息。

工作原理

- 建立连接:

- 客户端通过一个普通的 HTTP 请求订阅一个 SSE 端点。

- 服务器响应这个请求,并保持连接打开,而不是像传统的 HTTP 响应那样关闭连接。

- 服务器推送消息:

- 一旦服务器端有新数据可以发送,它就会通过这个持久的连接向客户端发送一个事件。

- 每个事件通常包含一个简单的文本数据流,遵循特定的格式。

- 客户端接收消息:

- 客户端监听服务器发送的事件,并在收到新数据时触发相应的处理程序。

- 连接管理:

- 如果连接由于任何原因中断,客户端可以自动尝试重新连接。

著名的计算机科学家林纳斯·托瓦兹(Linus Torvalds) 曾经说过:talk is cheap ,show me your code 。

我们直接上代码看看效果:

java代码

import org.springframework.web.bind.annotation.GetMapping;

import org.springframework.web.bind.annotation.RequestMapping;

import org.springframework.web.bind.annotation.RestController;

import org.springframework.web.servlet.mvc.method.annotation.SseEmitter;

import javax.servlet.http.HttpServletRequest;

import java.io.IOException;

import java.util.concurrent.ExecutorService;

import java.util.concurrent.Executors;

import java.util.concurrent.TimeUnit;

@RestController

@RequestMapping("platform/todo")

public class TodoSseController {

private final ExecutorService executor = Executors.newCachedThreadPool();

@GetMapping("/endpoint")

public SseEmitter refresh(HttpServletRequest request) {

final SseEmitter emitter = new SseEmitter(Long.MAX_VALUE);

executor.execute(() -> {

try {

while (true) { // 无限循环发送事件,直到连接关闭

// 发送待办数量更新

emitter.send(SseEmitter.event().data(5));

// 等待5秒

TimeUnit.SECONDS.sleep(5);

}

} catch (IOException e) {

emitter.completeWithError(e);

} catch (InterruptedException e) {

// 当前线程被中断,结束连接

Thread.currentThread().interrupt();

emitter.complete();

}

});

return emitter;

}

}

前端代码

beforeCreate() {

const eventSource = new EventSource('/platform/todo/endpoint');

eventSource.onmessage = (event) => {

console.log("evebt:",event)

};

eventSource.onerror = (error) => {

console.error('SSE error:', error);

eventSource.close();

};

this.$once('hook:beforeDestroy', () => {

if (eventSource) {

eventSource.close();

}

});

},

改造后的效果

可以看到,客户端只发送了一次http请求,后续所有的返回结果都可以在event.data里面获取,先不谈性能,对于有强迫症的同学是不是一个很大改善呢?

总结

虽然 SSE(Server-Sent Events)因其简单性和实时性在某些场景下提供了显著的优势,比如在需要服务器向客户端单向推送数据时,它能够以较低的开销维持一个轻量级的连接,但 SSE 也存在一些局限性。例如,它不支持二进制数据传输,这对于需要传输图像、视频或复杂数据结构的应用来说可能是一个限制。此外,SSE 只支持文本格式的数据流,这可能限制了其在某些数据传输场景下的应用。还有,SSE 的兼容性虽然在现代浏览器中较好,但在一些旧版浏览器中可能需要额外的 polyfill 或者降级方案。

考虑到这些优缺点,我们在选择数据通信策略时,应该基于项目的具体需求和上下文来做出决策。如果项目需要双向通信或者传输二进制数据,WebSocket 可能是更合适的选择。

如果项目的数据更新频率不高,或者只需要客户端偶尔查询服务器状态,传统的轮询可能就足够了。

而对于需要服务器频繁更新客户端数据的场景,SSE 提供了一种高效的解决方案。

总之,选择最合适的技术堆栈需要综合考虑项目的需求、资源限制、用户体验和未来的可维护性。

来源:juejin.cn/post/7451991754561880115

为什么现在连Date类都不建议使用了?

本文已经授权【稀土掘金技术社区】官方公众号独家原创发布。

一、有什么问题吗java.util.Date?

java.util.Date(Date从现在开始)是一个糟糕的类型,这解释了为什么它的大部分内容在 Java 1.1 中被弃用(但不幸的是仍在使用)。

设计缺陷包括:

- 它的名称具有误导性:它并不代表 a

Date,而是代表时间的一个瞬间。所以它应该被称为Instant——正如它的java.time等价物一样。 - 它是非最终的:这鼓励了对继承的不良使用,例如

java.sql.Date(这意味着代表一个日期,并且由于具有相同的短名称而也令人困惑) - 它是可变的:日期/时间类型是自然值,可以通过不可变类型有效地建模。可变的事实

Date(例如通过setTime方法)意味着勤奋的开发人员最终会在各处创建防御性副本。 - 它在许多地方(包括)隐式使用系统本地时区,

toString()这让许多开发人员感到困惑。有关此内容的更多信息,请参阅“什么是即时”部分 - 它的月份编号是从 0 开始的,是从 C 语言复制的。这导致了很多很多相差一的错误。

- 它的年份编号是基于 1900 年的,也是从 C 语言复制的。当然,当 Java 出现时,我们已经意识到这不利于可读性?

- 它的方法命名不明确:

getDate()返回月份中的某一天,并getDay()返回星期几。给这些更具描述性的名字有多难? - 对于是否支持闰秒含糊其辞:“秒由 0 到 61 之间的整数表示;值 60 和 61 仅在闰秒时出现,即使如此,也仅在实际正确跟踪闰秒的 Java 实现中出现。” 我强烈怀疑大多数开发人员(包括我自己)都做了很多假设,认为 for 的范围

getSeconds()实际上在 0-59 范围内(含)。 - 它的宽容没有明显的理由:“在所有情况下,为这些目的而对方法给出的论据不必落在指定的范围内; 例如,日期可以指定为 1 月 32 日,并被解释为 2 月 1 日。” 多久有用一次?

原文如下:为什么要避免使用Date类?

二、为啥要改?

我们要改的原因很简单,我们的代码缺陷扫描规则认为这是一个必须修改的缺陷,否则不给发布,不改不行,服了。

解决思路:避免使用

java.util.Date与java.sql.Date类和其提供的API,考虑使用java.time.Instant类或java.time.LocalDateTime类及其提供的API替代。

三、怎么改?

只能说这种基础的类改起来牵一发动全身,需要从DO实体类看起,然后就是各种Converter,最后是DTO。由于我们还是微服务架构,业务服务依赖于基础服务的API,所以必须要一起改否则就会报错。这里就不细说修改流程了,主要说一下我们在改造的时候遇到的一些问题。

1. 耐心比对数据库日期字段和DO的映射

(1)确定字段类型

首先你需要确定数据对象中的 Date 字段代表的是日期、时间还是时间戳。

- 如果字段代表日期和时间,则可能需要使用

LocalDateTime。 - 如果字段仅代表日期,则可能需要使用

LocalDate。 - 如果字段仅代表时间,则可能需要使用

LocalTime。 - 如果字段需要保存时间戳(带时区的),则可能需要使用

Instant或ZonedDateTime。

(2)更新数据对象类

更新数据对象类中的字段,把 Date 类型改为适当的 java.time 类型。

2. 将DateUtil中的方法改造

(1)替换原来的new Date()和Calendar.getInstance().getTime()

原来的方式:

Date nowDate = new Date();

Date nowCalendarDate = Calendar.getInstance().getTime();

使用 java.time 改造后:

// 使用Instant代表一个时间点,这与Date类似

Instant nowInstant = Instant.now();

// 如果需要用到具体的日期和时间(例如年、月、日、时、分、秒)

LocalDateTime nowLocalDateTime = LocalDateTime.now();

// 如果你需要和特定的时区交互,可以使用ZonedDateTime

ZonedDateTime nowZonedDateTime = ZonedDateTime.now();

// 如果你需要转换回java.util.Date,你可以这样做(假设你的代码其他部分还需要使用Date)

Date nowFromDateInstant = Date.from(nowInstant);

// 如果需要与java.sql.Timestamp交互

java.sql.Timestamp nowFromInstant = java.sql.Timestamp.from(nowInstant);

一些注意点:

Instant表示的是一个时间点,它是时区无关的,相当于旧的Date类。它通常用于表示时间戳。LocalDateTime表示没有时区信息的日期和时间,它不能直接转换为时间戳,除非你将其与时区结合使用(例如通过ZonedDateTime)。ZonedDateTime包含时区信息的日期和时间,它更类似于Calendar,因为Calendar也包含时区信息。- 当你需要将

java.time对象转换回java.util.Date对象时,可以使用Date.from(Instant)方法。这在你的代码需要与旧的API或库交互时非常有用。

(2)一些基础的方法改造

a. dateFormat

原来的方式

public static String dateFormat(Date date, String dateFormat) {

SimpleDateFormat formatter = new SimpleDateFormat(dateFormat);

return formatter.format(date);

}

使用java.time改造后

public static String dateFormat(LocalDateTime date, String dateFormat) {

DateTimeFormatter formatter = DateTimeFormatter.ofPattern(dateFormat);

return date.format(formatter);

}

b. addSecond、addMinute、addHour、addDay、addMonth、addYear

原来的方式

public static Date addSecond(Date date, int second) {

Calendar calendar = Calendar.getInstance();

calendar.setTime(date);

calendar.add(13, second);

return calendar.getTime();

}

public static Date addMinute(Date date, int minute) {

Calendar calendar = Calendar.getInstance();

calendar.setTime(date);

calendar.add(12, minute);

return calendar.getTime();

}

public static Date addHour(Date date, int hour) {

Calendar calendar = Calendar.getInstance();

calendar.setTime(date);

calendar.add(10, hour);

return calendar.getTime();

}

public static Date addDay(Date date, int day) {

Calendar calendar = Calendar.getInstance();

calendar.setTime(date);

calendar.add(5, day);

return calendar.getTime();

}

public static Date addMonth(Date date, int month) {

Calendar calendar = Calendar.getInstance();

calendar.setTime(date);

calendar.add(2, month);

return calendar.getTime();

}

public static Date addYear(Date date, int year) {

Calendar calendar = Calendar.getInstance();

calendar.setTime(date);

calendar.add(1, year);

return calendar.getTime();

}

使用java.time改造后

public static LocalDateTime addSecond(LocalDateTime date, int second) {

return date.plusSeconds(second);

}

public static LocalDateTime addMinute(LocalDateTime date, int minute) {

return date.plusMinutes(minute);

}

public static LocalDateTime addHour(LocalDateTime date, int hour) {

return date.plusHours(hour);

}

public static LocalDateTime addDay(LocalDateTime date, int day) {

return date.plusDays(day);

}

public static LocalDateTime addMonth(LocalDateTime date, int month) {

return date.plusMonths(month);

}

public static LocalDateTime addYear(LocalDateTime date, int year) {

return date.plusYears(year);

}

c. dateToWeek

原来的方式

public static final String[] WEEK_DAY_OF_CHINESE = new String[]{"周日", "周一", "周二", "周三", "周四", "周五", "周六"};

public static String dateToWeek(Date date) {

Calendar cal = Calendar.getInstance();

cal.setTime(date);

return WEEK_DAY_OF_CHINESE[cal.get(7) - 1];

}

使用java.time改造后

public static final String[] WEEK_DAY_OF_CHINESE = new String[]{"周日", "周一", "周二", "周三", "周四", "周五", "周六"};

public static String dateToWeek(LocalDate date) {

DayOfWeek dayOfWeek = date.getDayOfWeek();

return WEEK_DAY_OF_CHINESE[dayOfWeek.getValue() % 7];

}

d. getStartOfDay和getEndOfDay

原来的方式

public static Date getStartTimeOfDay(Date date) {

if (date == null) {

return null;

} else {

LocalDateTime localDateTime = LocalDateTime.ofInstant(Instant.ofEpochMilli(date.getTime()), ZoneId.systemDefault());

LocalDateTime startOfDay = localDateTime.with(LocalTime.MIN);

return Date.from(startOfDay.atZone(ZoneId.systemDefault()).toInstant());

}

}

public static Date getEndTimeOfDay(Date date) {

if (date == null) {

return null;

} else {

LocalDateTime localDateTime = LocalDateTime.ofInstant(Instant.ofEpochMilli(date.getTime()), ZoneId.systemDefault());

LocalDateTime endOfDay = localDateTime.with(LocalTime.MAX);

return Date.from(endOfDay.atZone(ZoneId.systemDefault()).toInstant());

}

}

使用java.time改造后

public static LocalDateTime getStartTimeOfDay(LocalDateTime date) {

if (date == null) {

return null;

} else {

// 获取一天的开始时间,即00:00

return date.toLocalDate().atStartOfDay();

}

}

public static LocalDateTime getEndTimeOfDay(LocalDateTime date) {

if (date == null) {

return null;

} else {

// 获取一天的结束时间,即23:59:59.999999999

return date.toLocalDate().atTime(LocalTime.MAX);

}

}

e. betweenStartAndEnd

原来的方式

public static Boolean betweenStartAndEnd(Date nowTime, Date beginTime, Date endTime) {

Calendar date = Calendar.getInstance();

date.setTime(nowTime);

Calendar begin = Calendar.getInstance();

begin.setTime(beginTime);

Calendar end = Calendar.getInstance();

end.setTime(endTime);

return date.after(begin) && date.before(end);

}

使用java.time改造后

public static Boolean betweenStartAndEnd(Instant nowTime, Instant beginTime, Instant endTime) {

return nowTime.isAfter(beginTime) && nowTime.isBefore(endTime);

}

我这里就只列了一些,如果有缺失的可以自己补充,不会写的话直接问问ChatGPT,它最会干这事了。最后把这些修改后的方法替换一下就行了。

四、小结一下

这个改造难度不高,但是复杂度非常高,一个地方没改好,轻则接口报错,重则启动失败,非常耗费精力,真不想改。

文末小彩蛋,自建摸鱼网站,各大网站热搜一览,上班和摸鱼很配哦!

来源:juejin.cn/post/7343161506699313162

Android 新一代图片加载库 - Coil

Coil 是 Android 的新一代图片加载库,它的全名叫做 Coroutine Image Loader,即协程图片加载器,用于显示网络或本地图像资源。

特点

- 快速:执行了多项优化,包括内存和磁盘缓存,图像降采样,自动暂停/取消请求等。

- 轻量级:依赖于 Kotlin,协程和 Okio,并与谷歌的 R8 等代码缩减器无缝协作。

- 易于使用:API 利用 Kotlin 的语言特性来实现简洁性和最小化的样板代码。

- 现代化:以 Kotlin 为首要语言,并与协程,Okio,Ktor 和 OkHttp 等现代库实现互操作。

加载图片

先引入依赖

implementation(libs.coil)

最简单的加载方法就是使用这个扩展函数了

inline fun ImageView.load(

data: Any?,

imageLoader: ImageLoader = context.imageLoader,

builder: ImageRequest.Builder.() -> Unit = {}

): Disposable {

val request = ImageRequest.Builder(context)

.data(data)

.target(this)

.apply(builder)

.build()

return imageLoader.enqueue(request)

}

使用扩展函数来加载本地或网络中的图片

// 加载网络图片

binding.imageView.load("https://img2.huashi6.com/images/resource/2020/07/12/h82924904p0.jpg")

// 加载资源图片

binding.imageView.load(R.drawable.girl)

// 加载文件中的图片

val file = File(requireContext().getExternalFilesDir(null), "saved_image.jpg")

binding.imageView.load(file.absolutePath)

支持设置占位图,裁剪变换,生命周期关联等

binding.imageView.load("https://img2.huashi6.com/images/resource/2020/07/12/h82924904p0.jpg") {

crossfade(true) //渐进渐出

crossfade(1000) //渐进渐出时间

placeholder(R.mipmap.sym_def_app_icon) //加载占位图

error(R.mipmap.sym_def_app_icon) //加载失败占位图

allowHardware(true) //硬件加速

allowRgb565(true) //支持565格式

lifecycle(lifecycle) //生命周期关联

transformations(CircleCropTransformation()) //圆形裁剪变换

}

变为圆角矩形

binding.imageView.load("https://img2.huashi6.com/images/resource/2020/07/12/h82924904p0.jpg") {

lifecycle(lifecycle)

transformations(RoundedCornersTransformation(20f))

}

可以创建自定义的图片加载器,为其添加一些日志拦截器等。

class LoggingInterceptor : Interceptor {

companion object {

private const val TAG = "LoggingInterceptor"

}

override suspend fun intercept(chain: Interceptor.Chain): ImageResult {

val url = chain.request.data.toString()

val width = chain.size.width.toString()

val height = chain.size.height.toString()

Log.i(TAG, "url: $url, width: $width, height: $height")

return chain.proceed(chain.request)

}

}

class MyApplication : Application(), ImageLoaderFactory {

override fun newImageLoader() =

ImageLoader.Builder(this.applicationContext).components { add(LoggingInterceptor()) }

.build()

}

替换 Okhttp 实例

val okHttpClient = OkHttpClient.Builder()

.retryOnConnectionFailure(true)

.connectTimeout(30, TimeUnit.SECONDS)

.writeTimeout(20, TimeUnit.SECONDS)

.readTimeout(20, TimeUnit.SECONDS)

.build()

val imageLoader = ImageLoader.Builder(requireContext()).okHttpClient {

okHttpClient

}.build()

Coil.setImageLoader(imageLoader)

binding.imageView.load("https://img2.huashi6.com/images/resource/2020/07/12/h82924904p0.jpg")

加载 gif

添加依赖

implementation(libs.coil.gif)

按照官方的做法,设置 ImageLoader。

val imageLoader = ImageLoader.Builder(requireContext())

.components {

if (SDK_INT >= 28) {

add(ImageDecoderDecoder.Factory())

} else {

add(GifDecoder.Factory())

}

}.build()

Coil.setImageLoader(imageLoader)

binding.imageView.load(GIF_URL)

下载监听

可以监听下载过程

binding.imageView.load(IMAGE_URL) {

listener(

onStart = {

Log.i(TAG, "onStart")

},

onError = { request, throwable ->

Log.i(TAG, "onError")

},

onSuccess = { request, result ->

Log.i(TAG, "onSuccess")

},

onCancel = { request ->

Log.i(TAG, "onCancel")

}

)

}

取消下载

val disposable = binding.imageView.load(IMAGE_URL)

disposable.dispose()

对 Jetpack Compose 的支持

引入依赖:

implementation(libs.coil.compose)

使用 AsyncImage

@Composable

@NonRestartableComposable

fun AsyncImage(

model: Any?,

contentDescription: String?,

modifier: Modifier = Modifier,

transform: (State) -> State = DefaultTransform,

onState: ((State) -> Unit)? = null,

alignment: Alignment = Alignment.Center,

contentScale: ContentScale = ContentScale.Fit,

alpha: Float = DefaultAlpha,

colorFilter: ColorFilter? = null,

filterQuality: FilterQuality = DefaultFilterQuality,

clipToBounds: Boolean = true,

modelEqualityDelegate: EqualityDelegate = DefaultModelEqualityDelegate,

)

比如显示一张网络图片,就可以这样干。

@Composable

fun DisplayPicture() {

AsyncImage(

model = "https://img2.huashi6.com/images/resource/2020/07/12/h82924904p0.jpg",

contentDescription = null

)

}

支持设置占位图,过程监听,裁剪等

@Composable

fun DisplayPicture() {

AsyncImage(

modifier = Modifier

.clip(CircleShape)

.size(200.dp),

onSuccess = {

Log.i(TAG, "onSuccess")

},

onError = {

Log.i(TAG, "onError")

},

onLoading = {

Log.i(TAG, "onLoading")

},

model = ImageRequest.Builder(LocalContext.current)

.data("https://img2.huashi6.com/images/resource/2020/07/12/h82924904p0.jpg")

.crossfade(true)

.placeholder(R.drawable.default_image)

.error(R.drawable.default_image)

.build(),

contentScale = ContentScale.Crop,

contentDescription = null

)

}

这里介绍一下这个 ContentScale,它是用来指定图片如何适应其容器大小的,有以下几个值:

- ContentScale.FillBounds:图片会被拉伸或压缩以完全填充其容器的宽度和高度,这可能会导致图片的宽高比失真。

- ContentScale.Fit:图片会保持其原始宽高比,并尽可能大地缩放以适应容器,同时确保图片的任一边都不会超出容器的边界,这可能会导致容器的某些部分未被图片覆盖。

- ContentScale.Crop:图片会被裁剪以完全覆盖其容器的宽度和高度,同时保持图片的宽高比,这通常用于需要确保整个容器都被图片覆盖的场景,但可能会丢失图片的一部分内容。

- ContentScale.FillWidth:图片会保持其原始宽高比,并调整其高度以完全填充容器的宽度,这可能会导致图片的高度超出容器的高度,从而被裁剪或需要额外的布局处理。

- ContentScale.FillHeight:图片会保持其原始宽高比,并调整其宽度以完全填充容器的高度,这可能会导致图片的宽度超出容器的宽度,从而需要相应的处理。

- ContentScale.Inside:图片会保持其原始宽高比,并缩放以确保完全位于容器内部,同时其任一边都不会超出容器的边界。

- ContentScale.:图片将以其原始尺寸显示,不会进行任何缩放或裁剪。

来源:juejin.cn/post/7403546034763235378

延迟双删如此好用,为何大厂从来不用

摘要: 在绝大多数介绍缓存与数据库一致性方案的文章中,随着 Cache-aside 模式的数据变更几乎无例外的推荐使用删除缓存的策略,为进一步降低数据不一致的风险通常会配合延迟双删的策略。但是令人意外的是,在一些互联网大厂中的核心业务却很少使用这种方式。这背后的原因是什么呢?延迟双删策略有什么致命缺陷么?以及这些大厂如何选择缓存与数据库一致性保障的策略呢?如果你对此同样抱有有疑问的话,希望本文能为你答疑解惑。

当数据库(主副本)数据记录变更时,为了降低缓存数据不一致状态的持续时间,通常会选择主动 失效 / 更新 缓存数据的方式。绝大多数应用系统的设计方案中会选择通过删除缓存数据的方式使其失效。但同样会出现数据不一致的情况,具体情况参见下图:

所以延迟双删又成为了组合出现的常见模式。延迟双删最复杂的技术实现在于对延迟时间的确定上,间隔时间久的话数据不一致的状态持续时间会变长,如果间隔时间过短可能无法起到一致性保障的作用。所以基于经验会将这个时间设定在秒级,如 1-2 秒后执行第二次删除操作。

延迟双删的致命缺陷

但是延迟时间最大的问题不在于此,而是两次删除缓存数据引起的缓存穿透,短时间对数据库(主副本)造成的流量与负载压力。绝大多数应用系统本身流量与负载并不高,使用缓存通常是为了提升系统性能表现,数据库(主副本)完全可以承载一段时间内的负载压力。对于此类系统延迟双删是一个完全可以接受的高性价比策略。

现实世界中的系统响应慢所带来的却是流量的加倍上涨。回想一下当你面对 App 响应慢的情况,是如何反应与对待便能明白,几乎所有用户的下意识行为都是如出一辙。

所以对于那些流量巨大的应用系统而言,短时的访问流量穿透缓存访问数据库(主副本),恐怕很难接受。为了应对这种流量穿透的情况,通常需要增加数据库(主副本)的部署规格或节点。而且这类应用系统的响应变慢的时候,会对其支持系统产生影响,如果其支持系统较多的情况下,会存在影响的增溢。相比延迟双删在技术实现上带来高效便捷而言,其对系统的影响与副作用则变得不可忽视。

Facebook(今 Meta)解决方案

早在 2013 年由 Facebook(今 Meta)发表的论文 “Scaling Memcache at Facebook” 中便提供了其内部的解决方案,通过提供一种类似 “锁” 的 “leases”(本文译为“租约”)机制防止并发带来的数据不一致现象。

租约机制实现方法大致如下:

当有多个请求抵达缓存时,缓存中并不存在该值时会返回给客户端一个 64 位的 token ,这个 token 会记录该请求,同时该 token 会和缓存键作为绑定,该 token 即为上文中租约的值,客户端在更新时需要传递这个 token ,缓存验证通过后会进行数据的存储。其他请求需要等待这个租约过期后才可申请新的租约。

可结合下图辅助理解其作用机制。也可阅读缓存与主副本数据一致性系统设计方案(下篇)一文中的如何解决并发数据不一致,又能避免延迟双删带来的惊群问题章节进一步了解。

简易参考实现

接下来我们以 Redis 为例,提供一个 Java 版本的简易参考实现。本文中会给出实现所涉及的关键要素与核心代码,你可以访问 Github 项目 来了解整个样例工程,并通过查阅 Issue 与 commits 来了解整个样例工程的演化进程。

要想实现上述租约机制,需要关注的核心要素有三个:

- 需要复写 Redis 数据获取操作,当 Redis 中数据不存在时增加对租约的设置;

- 需要复写 Redis 数据设置操作,当设置 Redis 中数据时校验租约的有效性;

- 最后是当数据库(主副本)数据变更时,删除 Redis 数据同时要连带删除租约信息。

同时为了保障 Redis 操作的原子性,我们需要借助 Lua 脚本来实现上述三点。这里以字符串类型为例,对应脚本分别如下:

Redis 数据获取操作

返回值的第二个属性作为判断是否需要执行数据获取的判断依据。当为 false 时表示 Redis 中无对应数据,需要从数据库中加载,同时保存了当前请求与 key 对应的租约信息。

local key = KEYS[1]

local token = ARGV[1]

local value = redis.call('get', key)

if not value then

redis.replicate_commands()

local lease_key = 'lease:'..key

redis.call('set', lease_key, token)

return {false, false}

else

return {value, true}

end

Redis 数据设置操作

返回值的第二个属性作为判断是否成功执行数据设置操作的依据。该属性为 false 表示租约校验失败,未成功执行数据设置操作。同时意味着有其他进程/线程 执行数据查询操作并对该 key 设置了新的租约。

local key = KEYS[1]

local token = ARGV[1]

local value = ARGV[2]

local lease_key = 'lease:'..key

local lease_value = redis.call('get', lease_key)

if lease_value == token then

redis.replicate_commands()

redis.call('set', key, value)

return {value, true}

else

return {false, false}

end

Redis 数据删除操作

当数据库变更进程/线程 完成数据变更操作后,尝试删除缓存需要同时清理对应数据记录的 key 以及其关联租约 key。防止数据变更前的查询操作通过租约校验,将旧数据写入 Redis 。

local key = KEYS[1]

local token = ARGV[1]

local lease_key = 'lease:'..key

redis.call('del', key, leask_key)

该方案主要的影响在应用层实现,主要在集中在三个方面:

- 应用层不能调用 Redis 数据类型的原始操作命令,而是改为调用 EVAL 命令;

- 调用 Redis 返回结果数据结构的变更为数组,需要解析数组;

- 应用层对于 Redis 的操作变复杂,需要生成租约用的 token,并根据每个阶段返回结果进行后续处理;

为应对上述三点变化,对应操作 Redis 的 Java 实现如下:

封装返回结果

为便于后续操作,首先是对脚本返回结果的封装。

public class EvalResult {

String value;

boolean effect;

public EvalResult(List<?> args) {

value = (String) args.get(0);

if (args.get(1) == null) {

effect = false;

} else {

effect = 1 == (long) args.get(1);

}

}

}

组件设计

封装 Redis 操作

因为在样例工程中独立出了一个 Query Engine 组件,所以需要跨组件传递 token,这里为了实现简单采用了 ThreadLocal 进行 token 的传递,具体系统可查阅样例工程中的用例。

public class LeaseWrapper extends Jedis implements CacheCommands {

private final Jedis jedis;

private final TokenGenerator tokenGenerator;

private final ThreadLocal<String> tokenHolder;

public LeaseWrapper(Jedis jedis) {

this.jedis = jedis;

this.tokenHolder = new ThreadLocal<>();

this.tokenGenerator = () -> UUID.randomUUID().toString();

}

@Override

public String get(String key) {

String token = this.tokenGenerator.get();

tokenHolder.set(token);

Object result = this.jedis.eval(LuaScripts.leaseGet(), List.of(key), List.of(token));

EvalResult er = new EvalResult((List<?>) result);

if (er.effect()) {

return er.value();

}

return null;

}

@Override

public String set(String key, String value) {

String token = tokenHolder.get();

tokenHolder.remove();

Object result = this.jedis.eval(LuaScripts.leaseSet(), List.of(key), List.of(token, value));

EvalResult er = new EvalResult((List<?>) result);

if (er.effect()) {

return er.value();

}

return null;

}

}

补充

在上面的简易参考实现中,我们并没有实现其他请求需要等待这个租约过期后才可申请新的租约。该功能主要是防止惊群问题,进一步降低可能对数据库造成的访问压力。要实现该功能需要在 Redis 数据获取操作中改进脚本:

local key = KEYS[1]

local token = ARGV[1]

local value = redis.call('get', key)

if not value then

redis.replicate_commands()

local lease_key = 'lease:'..key

local current_token = redis.call('get', lease_key)

if not current_token or token == current_token then

redis.call('set', lease_key, token)

return {token, false}

else

return {current_token, false}

end

else

return {value, true}

end

同时也可以为租约数据设定一个短时 TTL,并在应用层通过对 EvalResult 的 effect 判断为 false 的情况下等待一段时间后再次执行。

上述实现的复杂点在于租约过期的时间的选取,以及超过设定时间的逻辑处理。我们可以实现类似自旋锁的机制,在最大等待时间内随时等待一个间隙向 Redis 发起查询请求,超过最大等待时间后直接查询数据库(主副本)获取数据。

Uber 解决方案

在 Uber 今年 2 月份发表的一篇技术博客 “How Uber Serves Over 40 Million Reads Per Second from Online Storage Using an Integrated Cache” 中透露了其内部的解决方案,通过比对版本号的方式避免将旧数据写入缓存。

版本号比对机制实现方法大致如下:

将数据库中行记录的时间戳作为版本号,通过 Lua 脚本通过 Redis EVAL 命令提供类似 MSET 的更新操作,基于自定义编解码器提取 Redis 记录中的版本号,在执行数据设置操作时进行比对,只写入较新的数据。

其中 Redis 的数据记录对应的 Key-Value 编码格式如所示:

简易参考实现

接下来我们以 Redis 为例,提供一个 Java 版本的简易参考实现。本文中会给出实现所涉及的关键要素与核心代码,你可以访问 Github 项目 来了解整个样例工程,并通过查阅 Issue 与 commits 来了解整个样例工程的演化进程。

我们这里不采取定制数据格式,而是通过额外的缓存 Key 存储数据版本,要想实现类似版本号比对机制,需要关注的核心要素有两个:

- 需要复写 Redis 数据设置操作,当设置 Redis 中数据时校验版本号;

- 在版本号比对通过后需要绑定版本号数据,与主数据同步写入 Redis 中。

同时为了保障 Redis 操作的原子性,我们需要借助 Lua 脚本来实现上述两点。这里以字符串类型为例,对应脚本分别如下:

Redis 数据设置操作

返回值的第二个属性作为判断是否成功执行数据设置操作的依据。该属性为 false 表示数据未成功写入 Redis。同时意味当前 进程/线程 执行写入的数据为历史数据,在次过程中数据已经发生变更并又其他数据写入。

local key = KEYS[1]

local value = ARGV[1]

local current_version = ARGV[2]

local version_key = 'version:'..key

local version_value = redis.call('get', version_key)

if version_value == false or version_value < current_version then

redis.call('mset', version_key, current_version, key, value)

return {value, true}

else

return {false, false}

end

该方案主要的影响在应用层实现,需要在调用 Redis 的 EVAL 命令前从数据实体中提取时间戳作为版本号,同时需要保障数据实体中包含时间戳相关属性。

封装 Redis 操作

结合我们的样例工程代码,我们通过实现 VersionWrapper 对 Redis 的操作进行如下封装。

public class VersionWrapper extends Jedis implements CacheCommands {

private final Jedis jedis;

public VersionWrapper(Jedis jedis) {

this.jedis = jedis;

}

@Override

public String set(String key, String value, String version) {

Object result = this.jedis.eval(LuaScripts.versionSet(), List.of(key), List.of(value, version));

EvalResult er = new EvalResult((List<?>) result);

if (er.effect()) {

return er.value();

}

return null;

}

}

补充

透过该方案我们推测 Uber 采取的并非数据变更后删除缓存的策略,很可能是更新缓存的策略(在 Uber 的技术博客中也间接的提到了更新缓存的策略)。

因为整个版本号比对的方式与删除缓存的逻辑相悖。我们抛开 Uber CacheFront 的整体架构,仅仅将该方案应用在简单架构模型中。采取删除缓存的策略,可能会产生如下图所示的结果,此时应用服务 Server - 2 因为查询缓存未获取到值,而从数据库加载并写入缓存,但是此时缓存中写入的为历史旧值,而在该数据过期前或者下次数据变更前,都不会再触发更新了。

当然对于更新缓存的策略同样面临这个问题,因为当数据变更发生期间,缓存中并没有该数据记录时,通常我们不会采取主动刷新缓存的策略,那么则依然会面对上面的问题。

而 Uber 的 CacheFront 基于企业内部的 Flux 技术组件实现对缓存的异步处理,通过阅读文章我们也可以发现这个异步延迟在秒级,那么在如此长的时间间隙后,无论采用删除还是更新策略想要产生上图中的不一致现象都比较难,因为对应用系统来说,进程/线程阻塞 2-3 秒是很难以忍受的现象,所以通常不会出现如此漫长的阻塞与卡顿。

如果你想进一步了解如何实现与 Uber 利用 Flux 实现缓存异步处理的内容,也可阅读我们此前缓存与主副本数据一致性系统设计方案(下篇)文章中更新主副本数据后更新缓存并发问题解决方案章节。

总结

本文并非对延迟双删的全盘否定,而是强调在特殊场景下,延迟双删策略的弊端会被放大,进而完全盖过其优势。对于那些业务体量大伴随着流量大的应用系统,必应要从中权衡取舍。

每一种策略都仅适配应用系统生命周期的一段。只不过部分企业随着业务发展逐步壮大,其研发基础设施的能力也更完善。从而为系统设计带来诸多便捷,从而使得技术决策变得与中小研发团队截然不同。

所以当我们在学习他人经验的过程中,到了落地执行环节一定要结合实际团队背景、业务需求、开发周期与资金预算进行灵活适配。如果你希望了解更多技术中立(排除特定基础设施)的系统设计方案,欢迎你关注我的账号或订阅我的系统设计实战:常用架构与模式详解专栏,我将在其中持续更新技术中立的系统设计系列文章。如果您发现文章内容中任何不准确或遗漏的部分。非常希望您能评论指正,我将尽快修正疏漏,为大家提供优质技术内容。

相关阅读

- 缓存与主副本数据一致性系统设计方案

- System-Design-Codebase

- Scaling Memcache at Facebook

- How Uber Serves Over 40 Million Reads Per Second from Online Storage Using an Integrated Cache

你好,我是 HAibiiin,一名探索技术之外更多可能性的 Product Engineer。如果本篇文章对你有所启发或提供了一定价值,还请不要吝啬点赞、收藏和关注。

来源:juejin.cn/post/7447033901657096202

我这🤡般的7年开发生涯

前两天线上出了个漏洞,导致线上业务被薅了 2w 多块钱。几天晚上没咋睡,问 ChatGPT,查了几晚资料,复盘工作这么久来犯下的错误。

我在公司做的大部分是探索性、创新性的需求,行内人都知道这些活都是那种脏活累活,需求变化大,经常一句话;需求功能多,看着简单一细想全是漏洞;需求又紧急,今天不上线业务就要没。

所以第一个建议就是大家远离这些需求,否则你会和我一样变得不幸。

但是👴🐂🍺啊,接下来也就算了,还全干完了。正常评估一个月的需求,我 tm 半个月干完上线;你给我一句话,我干完一整条链路上的事;你说必须今天上线,那就加班加点干上线。

就这样干了几年,黄了很多,也有做起来的。但是不管业务怎么发展,这样做时间长了会出现很多致命问题。

开发忙成狗

一句话需求太多,到最后只有开发最了解业务,所有人所有事都来找开发,开发也是人,开发还要写代码呢。最先遇到的问题就是时间严重不够,产品跟个摆设一样,什么忙都帮不上,我成了产品开发结合体。

bug 来了

开发一忙,节奏就乱了,乱则生 bug,再加上原本需求上逻辑不完整的深坑,坑上叠坑,出 bug 是迟早的事。

形象崩塌

一旦出现 bug,人设就毁了。记住一句话,没人会感谢你把原本一个月的需求只用半个月上线,大家都觉得这玩意本来就半个月工时。慢慢的开始以半个月的工时要求你。

那些 bug 自己回头,慢慢做都是可以避免的,就像考试的时候做完了卷子复查一遍,很多问题回头看一下都能发现,结果因为前期赶工,没时间回看,而且有很多图快的写法,后期都是容易出问题的。

形象崩塌在职场中是最恐怖的,正所谓好事不出门,坏事传千里。

一旦出了问题,团队、领导、所有人对你的体感,那都是直线下降,你之前做的所有好事,就跟消失了一样,别人对你的印象,一提起来说的都是,这不是当时写出 xxx bug 的人吗?这还怎么在职场生存?脸都没了,项目好处也跟自己没关系了。

我 tm 真是愣头青啊蠢的💊💩,从入职开始都想的是多学点多干点,结果干的越多错的越多,现在心态干崩了,身体干垮了,钱还没混子多,还背了一身骂名和黑锅。

之前我看同事写代码贼慢,鼠标点来点去,打字也慢一拍,我忍不住说他你这写代码速度太慢了,可以用 xxx 快捷键等等,现在回想起来,我说他不懂代码,其实是我不懂职场。

我真是个纯纯的可悲🤡。

提桶跑路

bug 积累到一定程度,尤其是像我这样出现点资金的问题,那也差不多离走人不远了,我感觉我快到这个阶段了,即使不走,扣钱扣绩效也是在所难免的,综合算下来,还没那些混子赚的多。

我亲自接触的联调一哥们儿,一杯茶,一包烟,一个 bug 修一天。是真真正正的修了一天,从早到晚。那天我要上线那个需求,我不停的催他,后来指着代码说着逻辑让他写,最终半夜转点上线。我累的半死不活,我工资和他差不多,出了问题我还要背锅。

我现在听到 bug 都 PTSD 了,尤其是资金相关的,整个人就那种呆住,大脑空白,心脏像被揪住,我怀疑我有点心理问题了都。

为什么别人可以那么安心的摸鱼?为什么我要如此累死累活还不讨好?我分析出几点我的性格问题。

责任心过强

什么事都觉得跟自己有关系,看着别人做的不好,我就自己上手。

到后期产品真 tm 一句话啊,逻辑也不想,全等着我出开发方案,产品流程图,我再告诉她哪里要改动。不是哥们?合着我自己给出需求文档再自己写代码?

为人老实

不懂拒绝,不懂叫板。

运营的需求,来什么做什么,说什么时候上线就什么时候上线。不是哥们?我都还不知道要做什么,你们把上线时间都定了?就 tm 两字,卑微。

用力过猛

十分力恨不得使出十一分,再加一分吃奶的劲儿。一开始就领导很高的期望,后面活越来越多,而且也没什么晋升机会了,一来的门槛就太高了知道吧,再想提升就很难了。

先总结这么多吧,我现在心情激荡的很,希望给各位和我性格差不多一点提醒,别像我这样愣头青,吃力不讨好,还要遭人骂。后面再写写改进办法。

来源:juejin.cn/post/7450047052804161576

被阿里抛弃的那个项目,救活了!

众所周知,上个月的时候,GitHub 知名开源项目 EasyExcel 曾对外发布公告将停止主动更新,当时这个消息在网上还引发了不少讨论。

至此,这个运营了 6 年,在 GitHub 上累计收获 32k+ star 的知名项目基本就宣告停更了,大家都觉得挺可惜的。

然而,就在阿里官宣停更的同时,EasyExcel 的原作者个人当即也站出来向大家透露了一个新项目计划,表示自己将会继续接手,并重启一个新项目开源出来。

那现在,这个承诺已经如期兑现了!

就在上周,EasyExcel 作者自己也正式发文表示,EasyExcel 的替代方案正式来了,相信不少同学也看到了这个消息。

作者把新项目定名为:FastExcel(ps:作者一开始初定叫 EasyExcel-Plus,后来改名为了 FastExcel),用于取代已经被阿里官方停更的 EasyExcel 项目。

新项目 FastExcel 同样定位在一个基于 Java 的、快速、简洁、解决大文件内存溢出的 Excel 处理工具。

并且新项目将兼容老的已停更的 EasyExcel 项目,并提供项目维护、性能优化、以及bugFix。

同时作者还表示,新项目 FastExcel 将始终坚持免费开源,并采用最开放的 MIT 协议,使其适用于任何商业化场景,以便为广大开发者和企业继续提供极大的自由度和灵活性。

不得不说,作者的格局还是相当打开的。

大家都知道,其实 EasyExcel 项目的作者原本就是工作在阿里,负责主导并维护着这个项目。

然而就在去年,Easyexcel 作者就从阿里离职出来创业了。

所以在上个月 EasyExcel 被宣布停更的时候,当时就有不少网友猜测各种原因。当然背后的真相我们不得而知,不过作为用户的角度来看,Easyexcel 以另外一种形式被继续开源和更新也何尝不是一件利好用户的好消息。

之前的 EasyExcel 之所以受到开发者们的广泛关注,主要是因为它具备了许多显著的特点和优势,而这次的新项目 FastExcel 更可谓是有过之而无不及。

- 首先,FastExcel 同样拥有卓越的读写性能,能够高效地处理大规模的Excel数据,这对于需要处理大量数据的开发者来说依然是一大福音。

- 其次,FastExcel 的 API设计简洁直观,开发者可以轻松上手,无需花费大量时间学习和熟悉。

- 再者,FastExcel 同样支持流式读取,可以显著降低内存占用,避免在处理大规模数据时可能出现的内存溢出问题。

- 此外,新项目 FastExcel 完全兼容原来 EasyExcel 的功能和特性,用户可以在项目中无缝过渡,从 EasyExcel 迁移到 FastExcel 只需更换包名和依赖即可完成升级。

FastExcel 的安装配置也非常简单。

对于使用 Maven 或 Gradle 进行构建的项目来说,只需在相应的配置文件中添加如下所示的 FastExcel 的依赖即可。

- Maven项目

<dependency>

<groupId>cn.idev.excel</groupId>

<artifactId>fastexcel</artifactId>

<version>1.0.0</version>

</dependency>

- Gradle项目

dependencies {

implementation 'cn.idev.excel:fastexcel:1.0.0'

}

在实际使用中,以读取Excel文件为例,开发者只需定义一个数据类和一个监听器类,然后在主函数中调用 FastExcel 的读取方法,并传入数据类和监听器类即可。

FastExcel 会自动解析 Excel 文件中的数据,并将其存储到数据类的实例中,同时触发监听器类中的方法,让开发者可以对解析到的数据进行处理。

// 实现 ReadListener 接口,设置读取数据的操作

public class DemoDataListener implements ReadListener<DemoData> {

@Override

public void invoke(DemoData data, AnalysisContext context) {

System.out.println("解析到一条数据" + JSON.toJSONString(data));

}

@Override

public void doAfterAllAnalysed(AnalysisContext context) {

System.out.println("所有数据解析完成!");

}

}

public static void main(String[] args) {

String fileName = "demo.xlsx";

// 读取 Excel 文件

FastExcel.read(fileName, DemoData.class, new DemoDataListener()).sheet().doRead();

}

同样地,写 Excel 文件也非常简单,开发者只需定义一个数据类,并填充要写入的数据,然后调用 FastExcel 的写入方法即可。

// 示例数据类

public class DemoData {

@ExcelProperty("字符串标题")

private String string;

@ExcelProperty("日期标题")

private Date date;

@ExcelProperty("数字标题")

private Double doubleData;

@ExcelIgnore

private String ignore;

}

// 填充要写入的数据

private static List<DemoData> data() {

List<DemoData> list = new ArrayList<>();

for (int i = 0; i < 10; i++) {

DemoData data = new DemoData();

data.setString("字符串" + i);

data.setDate(new Date());

data.setDoubleData(0.56);

list.add(data);

}

return list;

}

public static void main(String[] args) {

String fileName = "demo.xlsx";

// 创建一个名为“模板”的 sheet 页,并写入数据

FastExcel.write(fileName, DemoData.class).sheet("模板").doWrite(data());

}

过程可谓是清晰易懂、直观明了,所以这对于开发者来说,在使用 FastExcel 时可以轻松上手。

新项目 FastExcel 刚开源不久,目前在 GitHub 上的 star 标星就已经突破了 2000!这也可见其受欢迎程度。

而且伴随着新项目的开源上线,开发者们的参与热情也是十分高涨的。

这才多少天,项目就已经收到上百条issue了。

仔细看了一下会发现,其中一大部分是开发者们对于新项目所提的需求或反馈。

而还有另外一部分则是对于新项目 FastExcel 以及作者的肯定与鼓励。

文章的最后也感谢项目作者的辛勤维护,大家有需要的话也可以上去提需求或者反馈一些意见,另外感兴趣的同学也可以上去研究研究相关的代码或者参与项目,尤其是数据处理这一块,应该会挺有收获的。

注:本文在GitHub开源仓库「编程之路」 github.com/rd2coding/R… 中已经收录,里面有我整理的6大编程方向(岗位)的自学路线+知识点大梳理、面试考点、我的简历、几本硬核pdf笔记,以及程序员生活和感悟,欢迎star。

来源:juejin.cn/post/7450088304001728523

面试官:GROUP BY和DISTINCT有什么区别?

在 MySQL 中,GR0UP BY 和 DISTINCT 都是用来处理查询结果中的重复数据,并且在官方的描述文档中也可以看出:在大多数情况下 DISTINCT 是特殊的 GR0UP BY,如下图所示:

官方文档地址:dev.mysql.com/doc/refman/…

但二者还是有一些细微的不同,接下来一起来看。

1.DISTINCT 介绍

- 用途:DISTINCT 用于从查询结果中去除重复的行,确保返回的结果集中每一行都是唯一的。

- 语法:通常用于 SELECT 语句中,紧跟在 SELECT 关键字之后。例如以下 SQL:

SELECT DISTINCT column1, column2 FROM table_name;

- 工作机制:DISTINCT 会对整个结果集进行去重,即只要结果集中的某一行与另一行完全相同,就会被去除。

2.GR0UP BY 介绍

- 用途:GR0UP BY 主要用于对结果集按照一个或多个列进行分组,通常与聚合函数(如 COUNT, SUM, AVG, MAX, MIN 等)一起使用,以便对每个组进行统计。

- 语法:GR0UP BY 通常跟在 FROM 或 WHERE 子句之后,在 SELECT 语句的末尾部分。例如以下 SQL:

SELECT column1, COUNT(*) FROM table_name GR0UP BY column1;

- 工作机制:GR0UP BY 将数据按指定的列进行分组,每个组返回一行数据。

3.举例说明

3.1 使用 DISTINCT

假设有一个表 students,包含以下数据:

| id | name | age |

|---|---|---|

| 1 | Alice | 20 |

| 2 | Bob | 22 |

| 3 | Alice | 20 |

使用 DISTINCT 去除重复行:

SELECT DISTINCT name, age FROM students;

结果:

| name | age |

|---|---|

| Alice | 20 |

| Bob | 22 |

3.2 使用 GR0UP BY

假设还是上面的表 students,我们想要统计每个学生的数量:

SELECT name, COUNT(*) AS count FROM students GR0UP BY name;

结果:

| name | count |

|---|---|

| Alice | 2 |

| Bob | 1 |

4.主要区别

- 功能不同:DISTINCT 用于去除重复行,而 GR0UP BY 用于对结果集进行分组,通常与聚合函数一起使用。

- 返回结果不同:DISTINCT 返回去重后的结果集,查询结果集中只能包含去重的列信息,有其他列信息会报错;GR0UP BY 返回按指定列分组后的结果集,可以展示多列信息,并可以包含聚合函数的计算结果。

- 应用场景不同:DISTINCT 更适合单纯的去重需求,GR0UP BY 更适合分组统计需求。

- 性能略有不同:如果去重的字段有索引,那么 GR0UP BY 和 DISTINCT 都可以使用索引,此情况它们的性能是相同的;而当去重的字段没有索引时,DISTINCT 的性能就会高于 GR0UP BY,因为在 MySQL 8.0 之前,GR0UP BY 有一个隐藏的功能会进行默认的排序,这样就会触发 filesort 从而导致查询性能降低。

课后思考

count(*)、count(1) 和 count(字段) 有什么区别?

本文已收录到我的面试小站 http://www.javacn.site,其中包含的内容有:Redis、JVM、并发、并发、MySQL、Spring、Spring MVC、Spring Boot、Spring Cloud、MyBatis、设计模式、消息队列等模块。

来源:juejin.cn/post/7415914114650685481

2024年的安卓现代开发

大家好 👋🏻, 新的一年即将开始, 我不想错过这个机会, 与大家分享一篇题为《2024年的安卓现代开发》的文章. 🚀

如果你错过了我的上一篇文章, 可以看看2023年的安卓现代开发并回顾一下今年的变化.

免责声明

📝 本文反映了我的个人观点和专业见解, 并参考了 Android 开发者社区中的不同观点. 此外, 我还定期查看 Google 为 Android 提供的指南.

🚨 需要强调的是, 虽然我可能没有明确提及某些引人注目的工具, 模式和体系结构, 但这并不影响它们作为开发 Android 应用的宝贵替代方案的潜力.

Kotlin 无处不在 ❤️

Kotlin是由JetBrains开发的一种编程语言. 由谷歌推荐, 谷歌于 2017 年 5 月正式发布(查看这里). 它是一种与 Java 兼容的现代编程语言, 可以在 JVM 上运行, 这使得它在 Android 应用开发中的采用非常迅速.

无论你是不是安卓新手, 都应该把 Kotlin 作为首选, 不要逆流而上 🏊🏻 😎, 谷歌在 2019 年谷歌 I/O 大会上宣布了这一做法. 有了 Kotlin, 你就能使用现代语言的所有功能, 包括协程的强大功能和使用为 Android 生态系统开发的现代库.

请查看Kotlin 官方文档

Kotlin 是一门多用途语言, 我们不仅可以用它来开发 Android 应用, 尽管它的流行很大程度上是由于 Android 应用, 我们可以从下图中看到这一点.

KotlinConf ‘23

Kotlin 2.0 要来了

另一个需要强调的重要事件是Kotlin 2.0的发布, 它近在眼前. 截至本文发稿之日, 其版本为 2.0.0-beta4

新的 K2 编译器 也是 Kotlin 2.0 的另一个新增功能, 它将带来显著的性能提升, 加速新语言特性的开发, 统一 Kotlin 支持的所有平台, 并为多平台项目提供更好的架构.

请查看 KotlinConf '23 的回顾, 你可以找到更多信息.

Compose 🚀

Jetpack Compose 是 Android 推荐的用于构建本地 UI 的现代工具包. 它简化并加速了 Android 上的 UI 开发. 通过更少的代码, 强大的工具和直观的 Kotlin API, 快速实现你的应用.

Jetpack Compose 是 Android Jetpack 库的一部分, 使用 Kotlin 编程语言轻松创建本地UI. 此外, 它还与 LiveData 和 ViewModel 等其他 Android Jetpack 库集成, 使得构建具有强反应性和可维护性的 Android 应用变得更加容易.

Jetpack Compose 的一些主要功能包括

- 声明式UI

- 可定制的小部件

- 与现有代码(旧视图系统)轻松集成

- 实时预览

- 改进的性能.

资源:

- Jetpack Compose 文档

- Compose 与 Kotlin 的兼容性图谱

- Jetpack Compose 路线图

- 课程

- Jetpack Compose 中

@Composable的API 指南

Android Jetpack ⚙️

Jetpack是一套帮助开发者遵循最佳实践, 减少模板代码, 编写在不同Android版本和设备上一致运行的代码的库, 这样开发者就可以专注于他们的业务代码.

其中最常用的工具有:

Material You / Material Design 🥰

Material You 是在 Android 12 中引入并在 Material Design 3 中实现的一项新的定制功能, 它使用户能够根据个人喜好定制操作系统的视觉外观. Material Design 是一个由指南, 组件和工具组成的可调整系统, 旨在坚持UI设计的最高标准. 在开源代码的支持下, Material Design 促进了设计师和开发人员之间的无缝协作, 使团队能够高效地创造出令人惊叹的产品.

目前, Material Design 的最新版本是 3, 你可以在这里查看更多信息. 此外, 你还可以利用Material Theme Builder来帮助你定义应用的主题.

代码仓库

SplashScreen API

Android 中的SplashScreen API对于确保应用在 Android 12 及更高版本上正确显示至关重要. 不更新会影响应用的启动体验. 为了在最新版本的操作系统上获得一致的用户体验, 快速采用该 API 至关重要.

Clean架构

Clean架构的概念是由Robert C. Martin提出的. 它的基础是通过将软件划分为不同层次来实现责任分离.

特点

- 独立于框架.

- 可测试.

- 独立于UI

- 独立于数据库

- 独立于任何外部机构.

依赖规则

作者在他的博文Clean代码中很好地描述了依赖规则.

依赖规则是使这一架构得以运行的首要规则. 这条规则规定, 源代码的依赖关系只能指向内部. 内圈中的任何东西都不能知道外圈中的任何东西. 特别是, 外圈中声明的东西的名称不能被内圈中的代码提及. 这包括函数, 类, 变量或任何其他命名的软件实体.

- 博文Clean代码

安卓中的Clean架构:

Presentation 层: Activitiy, Composable, Fragment, ViewModel和其他视图组件.

Domain层: 用例, 实体, 仓库接口和其他Domain组件.

Data层: 仓库的实现类, Mapper, DTO 等.

Presentation层的架构模式

架构模式是一种更高层次的策略, 旨在帮助设计软件架构, 其特点是在一个可重复使用的框架内为常见的架构问题提供解决方案. 架构模式与设计模式类似, 但它们的规模更大, 解决的问题也更全面, 如系统的整体结构, 组件之间的关系以及数据管理的方式等.

在Presentation层中, 我们有一些架构模式, 我想重点介绍以下几种:

- MVVM

- MVI

我不想逐一解释, 因为在互联网上你可以找到太多相关信息. 😅

此外, 你还可以查看应用架构指南.

依赖注入

依赖注入是一种软件设计模式, 它允许客户端从外部获取依赖关系, 而不是自己创建依赖关系. 它是一种在对象及其依赖关系之间实现控制反转(IoC)的技术.

模块化

模块化是一种软件设计技术, 可将应用划分为独立的模块, 每个模块都有自己的功能和职责.

模块化的优势

可重用性: 拥有独立的模块, 就可以在应用的不同部分甚至其他应用中重复使用.

严格的可见性控制: 模块可以让你轻松控制向代码库其他部分公开的内容.

自定义交付: Play特性交付 使用应用Bundle的高级功能, 允许你有条件或按需交付应用的某些功能.

可扩展性: 通过独立模块, 可以添加或删除功能, 而不会影响应用的其他部分.

易于维护: 将应用划分为独立的模块, 每个模块都有自己的功能和责任, 这样就更容易理解和维护代码.

易于测试: 有了独立的模块, 就可以对它们进行隔离测试, 从而便于发现和修复错误.

改进架构: 模块化有助于改进应用的架构, 从而更好地组织和结构代码.

改善协作: 通过独立的模块, 开发人员可以不受干扰地同时开发应用的不同部分.

构建时间: 一些 Gradle 功能, 如增量构建, 构建缓存或并行构建, 可以利用模块化提高构建性能.

更多信息请参阅官方文档.

网络

序列化

在本节中, 我想提及两个我认为非常重要的工具: 与 Retrofit 广泛结合使用的Moshi, 以及 JetBrains 的 Kotlin 团队押宝的Kotlin Serialization.

Moshi 和 Kotlin Serialization 是用于 Kotlin/Java 的两个序列化/反序列化库, 可将对象转换为 JSON 或其他序列化格式, 反之亦然. 这两个库都提供了友好的接口, 并针对移动和桌面应用进行了优化. Moshi 主要侧重于 JSON 序列化, 而 Kotlin Serialization 则支持包括 JSON 在内的多种序列化格式.

图像加载

要从互联网上加载图片, 有几个第三方库可以帮助你处理这一过程. 图片加载库为你做了很多繁重的工作; 它们既处理缓存(这样你就不用多次下载图片), 也处理下载图片并将其显示在屏幕上的网络逻辑.

_ 官方安卓文档

响应/线程管理

说到响应式编程和异步进程, Kotlin协程凭借其suspend函数和Flow脱颖而出. 然而, 在 Android 应用开发中, 承认 RxJava 的价值也是至关重要的. 尽管协程和 Flow 的采用率越来越高, 但 RxJava 仍然是多个项目中稳健而受欢迎的选择.

对于新项目, 请始终选择Kotlin协程❤️. 可以在这里探索一些Kotlin协程相关的概念.

本地存储

在构建移动应用时, 重要的一点是能够在本地持久化数据, 例如一些会话数据或缓存数据等. 根据应用的需求选择合适的存储选项非常重要. 我们可以存储键值等非结构化数据, 也可以存储数据库等结构化数据. 请记住, 这一点并没有提到我们可用的所有本地存储类型(如文件存储), 只是提到了允许我们保存数据的工具.

建议:

- S̶h̶a̶r̶e̶d̶P̶r̶e̶f̶e̶r̶e̶n̶c̶e̶s̶

- DataStore

- EncryptedSharedPreferences

测试 🕵🏼

软件开发中的测试对于确保产品质量至关重要. 它能检测错误, 验证需求并确保客户满意. 下面是一些最常用的测试工具::

截屏测试 📸

Android 中的截屏测试涉及自动捕获应用中各种 UI 元素的屏幕截图, 并将其与基线图像进行比较, 以检测任何意外的视觉变化. 它有助于确保不同版本和配置的应用具有一致的UI外观, 并在开发过程的早期捕捉视觉回归.

R8 优化

R8 是默认的编译器, 可将项目的 Java 字节码转换为可在 Android 平台上运行的 DEX 格式. 通过缩短类名及其属性, 它可以帮助我们混淆和减少应用的代码, 从而消除项目中未使用的代码和资源. 要了解更多信息, 请查看有关 缩减, 混淆和优化应用 的 Android 文档. 此外, 你还可以通过ProGuard规则文件禁用某些任务或自定义 R8 的行为.

- 代码缩减

- 缩减资源

- 混淆

- 优化

第三方工具

- DexGuard

Play 特性交付

Google Play 的应用服务模式称为动态交付, 它使用 Android 应用Bundle为每个用户的设备配置生成并提供优化的 APK, 因此用户只需下载运行应用所需的代码和资源.

自适应布局

随着具有不同外形尺寸的移动设备使用量的增长, 我们需要一些工具, 使我们的 Android 应用能够适应不同类型的屏幕. 因此, Android 为我们提供了Window Size Class, 简单地说, 就是三大类屏幕格式, 它们是我们开发设计的关键点. 这样, 我们就可以避免考虑许多屏幕设计的复杂性, 从而将可能性减少到三组, 它们是 Compat, Medium和Expanded.

Window Size Class

我们拥有的另一个重要资源是Canonical Layout, 它是预定义的屏幕设计, 可用于 Android 应用中的大多数场景, 还为我们提供了如何将其适用于大屏幕的指南.

其他相关资源

本地化 🌎

本地化包括调整产品以满足不同地区不同受众的需求. 这包括翻译文本, 调整格式和考虑文化因素. 其优势包括进入全球市场, 增强用户体验, 提高客户满意度, 增强在全球市场的竞争力以及遵守当地法规.

注: BCP 47 是安卓系统使用的国际化标准.

参考资料

性能 🔋⚙️

在开发 Android 应用时, 我们必须确保用户体验更好, 这不仅体现在应用的开始阶段, 还体现在整个执行过程中. 因此, 我们必须使用一些工具, 对可能影响应用性能的情况进行预防性分析和持续监控:

应用内更新

当你的用户在他们的设备上不断更新你的应用时, 他们可以尝试新功能, 并从性能改进和错误修复中获益. 虽然有些用户会在设备连接到未计量的连接时启用后台更新, 但其他用户可能需要提醒才能安装更新. 应用内更新是 Google Play 核心库的一项功能, 可提示活跃用户更新你的应用*.

运行 Android 5.0(API 等级 21)或更高版本的设备支持应用内更新功能. 此外, 应用内更新仅支持 Android 移动设备, Android 平板电脑和 Chrome OS 设备.

- 应用内更新文档

应用内评论

Google Play 应用内评论 API 可让你提示用户提交 Play Store 评级和评论, 而无需离开你的应用或游戏.

一般来说, 应用内评论流程可在用户使用应用的整个过程中随时触发. 在流程中, 用户可以使用 1-5 星系统对你的应用进行评分, 并添加可选评论. 一旦提交, 评论将被发送到 Play Store 并最终显示出来.

*为保护用户隐私并避免 API 被滥用, 你的应用应严格遵守有关何时请求应用内评论和评论提示的设计的规定.

- 应用内评论文档

可观察性 👀

在竞争日益激烈的应用生态系统中, 要获得良好的用户体验, 首先要确保应用没有错误. 确保应用无错误的最佳方法之一是在问题出现时立即发现并知道如何着手解决. 使用 Android Vitals 来确定应用中崩溃和响应速度问题最多的区域. 然后, 利用 Firebase Crashlytics 中的自定义崩溃报告获取更多有关根本原因的详细信息, 以便有效地排除故障.

工具

辅助功能

辅助功能是软件设计和构建中的一项重要功能, 除了改善用户体验外, 还能让有辅助功能需求的人使用应用. 这一概念旨在改善的不能包括: 有视力问题, 色盲, 听力问题, 灵敏性问题和认知障碍等.

考虑因素:

- 增加文字的可视性(颜色对比度, 可调整文字大小)

- 使用大而简单的控件

- 描述每个UI元素

更多详情请查看辅助功能 - Android 文档

安全性 🔐

在开发保护设备完整性, 数据安全性和用户信任的应用时, 安全性是我们必须考虑的一个方面, 甚至是最重要的方面.

- 使用凭证管理器登录用户: 凭据管理器 是一个 Jetpack API, 在一个单一的 API 中支持多种登录方法, 如用户名和密码, 密码匙和联合登录解决方案(如谷歌登录), 从而简化了开发人员的集成.

- 加密敏感数据和文件: 使用EncryptedSharedPreferences 和EncryptedFile.

- 应用基于签名的权限: 在你可控制的应用之间共享数据时, 使用基于签名的权限.

<manifest xmlns:android="http://schemas.android.com/apk/res/android"

package="com.example.myapp">

<permission android:name="my_custom_permission_name"

android:protectionLevel="signature" />

- 不要将密钥, 令牌或应用配置所需的敏感数据直接放在项目库中的文件或类中. 请使用

local.properties. - 实施 SSL Pinning: 使用 SSL Pinning 进一步确保应用与远程服务器之间的通信安全. 这有助于防止中间人攻击, 并确保只与拥有特定 SSL 证书的受信任服务器进行通信.

res/xml/network_security_config.xml

<?xml version="1.0" encoding="utf-8"?>

<network-security-config>

<domain-config>

<domain includeSubdomains="true">example.com</domain>

<pin-set expiration="2018-01-01">

<pin digest="SHA-256">ReplaceWithYourPin</pin>

<!-- backup pin -->

<pin digest="SHA-256">ReplaceWithYourPin</pin>

</pin-set>

</domain-config>

</network-security-config>

- 实施运行时应用自我保护(RASP): 这是一种在运行时保护应用免受攻击和漏洞的安全技术. RASP 的工作原理是监控应用的行为, 并检测可能预示攻击的可疑活动:

- 代码混淆.

- 根检测.

- 篡改/应用钩子检测.

- 防止逆向工程攻击.

- 反调试技术.

- 虚拟环境检测

- 应用行为的运行时分析.

想了解更多信息, 请查看安卓应用中的运行时应用自我保护技术(RASP). 还有一些 Android 安全指南.

版本目录

Gradle 提供了一种集中管理项目依赖关系的标准方式, 叫做版本目录; 它在 7.0 版中被试验性地引入, 并在 7.4 版中正式发布.

优点:

- 对于每个目录, Gradle 都会生成类型安全的访问器, 这样你就可以在 IDE 中通过自动补全轻松添加依赖关系.

- 每个目录对构建过程中的所有项目都是可见的. 它是声明依赖项版本的中心位置, 并确保该版本的变更适用于每个子项目.

- 目录可以声明 dependency bundles, 即通常一起使用的 "依赖关系组".

- 目录可以将依赖项的组和名称与其实际版本分开, 而使用版本引用, 这样就可以在多个依赖项之间共享一个版本声明.

请查看更多信息

Secret Gradle 插件

Google 强烈建议不要将 API key 输入版本控制系统. 相反, 你应该将其存储在本地的 secrets.properties 文件中, 该文件位于项目的根目录下, 但不在版本控制范围内, 然后使用 Secrets Gradle Plugin for Android 来读取 API 密钥.

日志

日志是一种软件工具, 用于记录程序的执行信息, 重要事件, 错误调试信息以及其他有助于诊断问题或了解程序运行情况的信息. 日志可配置为将信息写入不同位置, 如日志文件, 控制台, 数据库, 或将信息发送到日志记录服务器.

Linter / 静态代码分析器

Linter 是一种编程工具, 用于分析程序源代码, 查找代码中的潜在问题或错误. 这些问题可能是语法问题, 代码风格不当, 缺乏文档, 安全问题等, 它们会对代码的质量和可维护性产生影响.

Google Play Instant

Google Play Instant 使本地应用和游戏无需安装即可在运行 Android 5.0(API 等级 21)或更高版本的设备上启动. 你可以使用 Android Studio 构建这类体验, 称为即时应用和即时游戏. 通过允许用户运行即时应用或即时游戏(即提供即时体验), 你可以提高应用或游戏的发现率, 从而有助于吸引更多活跃用户或安装.

新设计中心

安卓团队提供了一个新的设计中心, 帮助创建美观, 现代的安卓应用, 这是一个集中的地方, 可以了解安卓在多种形态因素方面的设计.

点击查看新的设计中心

人工智能

Gemini和PalM 2是谷歌开发的两个最先进的人工智能(AI)模型, 它们将改变安卓应用开发的格局. 这些模型具有一系列优势, 将推动应用的效率, 用户体验和创新.

人工智能编码助手工具

Studio Bot

Studio Bot 是你的 Android 开发编码助手. 它是 Android Studio 中的一种对话体验, 通过回答 Android 开发问题帮助你提高工作效率. 它采用人工智能技术, 能够理解自然语言, 因此你可以用简单的英语提出开发问题. Studio Bot 可以帮助 Android 开发人员生成代码, 查找相关资源, 学习最佳实践并节省时间.

Github Copilot

GitHub Copilot 是一个人工智能配对程序员. 你可以使用 GitHub Copilot 直接在编辑器中获取整行或整个函数的建议.

Amazon CodeWhisperer

这是亚马逊的一项服务, 可根据你当前代码的上下文生成代码建议. 它能帮助你编写更高效, 更安全的代码, 并发现新的 API 和工具.

Kotlin Multiplatform 🖥 📱⌚️ 🥰 🚀

最后, 同样重要的是, Kotlin Multiplatform 🎉 是本年度最引人注目的新产品. 它是跨平台应用开发领域的有力竞争者. 虽然我们的主要重点可能是 Android 应用开发, 但 Kotlin Multiplatform 为我们提供了利用 KMP 框架制作完全本地 Android 应用的灵活性. 这一战略举措不仅为我们的项目提供了未来保障, 还为我们提供了必要的基础架构, 以便在我们选择多平台环境时实现无缝过渡. 🚀

如果你想深入了解 Kotlin Multiplatform, 我想与你分享这几篇文章. 在这些文章中, 探讨了这项技术的现状及其对现代软件开发的影响:

来源:juejin.cn/post/7342861726000791603

Java 8 魔法:利用 Function 接口告别冗余代码,打造高效断言神器

前言

在 Java 开发的征途中,我们时常与重复代码不期而遇。这些重复代码不仅让项目显得笨重,更增加了维护成本。幸运的是,Java 8 带来了函数式编程的春风,以 Function 接口为代表的一系列新特性,为我们提供了破除这一难题的利剑。本文将以一个实际应用场景为例,即使用 Java 8 的函数式编程特性来重构数据有效性断言逻辑,展示如何通过 SFunction(基于 Java 8 的 Lambda 表达式封装)减少代码重复,从而提升代码的优雅性和可维护性。

背景故事:数据校验的烦恼

想象一下,在一个复杂的业务系统中,我们可能需要频繁地验证数据库中某个字段值是否有效,是否符合预期值。传统的做法可能充斥着大量相似的查询逻辑,每次都需要手动构建查询条件、执行查询并处理结果,这样的代码既冗长又难以维护。

例如以下两个验证用户 ID 和部门 ID 是否有效的方法,虽然简单,但每次需要校验不同实体或不同条件时,就需要复制粘贴并做相应修改,导致代码库中充满了大量雷同的校验逻辑,给维护带来了困扰。

// 判断用户 ID 是否有效

public void checkUserExistence(String userId) {

User user = userDao.findById(userId);

if (user == null) {

throw new RuntimeException("用户ID无效");

}

}

// 判断部门 ID 是否有效

public void checkDeptExistence(String deptId) {

Dept dept = deptDao.findById(deptId);

if (dept == null) {

throw new RuntimeException("部门ID无效");

}

}

Java 8 的魔法棒:函数式接口

Java 8 引入了函数式接口的概念,其中 Function<T, R> 是最基础的代表,它接受一个类型 T 的输入,返回类型 R 的结果。而在 MyBatis Plus 等框架中常用的 SFunction 是对 Lambda 表达式的进一步封装,使得我们可以更加灵活地操作实体类的属性。

实战演练:重构断言方法

下面的 ensureColumnValueValid 方法正是利用了函数式接口的魅力,实现了对任意实体类指定列值的有效性断言:

/**

* 确认数据库字段值有效(通用)

*

* @param <V> 待验证值的类型

* @param valueToCheck 待验证的值

* @param columnExtractor 实体类属性提取函数

* @param queryExecutor 单条数据查询执行器

* @param errorMessage 异常提示信息模板

*/

public static <T, R, V> void ensureColumnValueValid(V valueToCheck, SFunction<T, R> columnExtractor, SFunction<LambdaQueryWrapper<T>, T> queryExecutor, String errorMessage) {

if (valueToCheck == null) return;

LambdaQueryWrapper<T> wrapper = new LambdaQueryWrapper<>();

wrapper.select(columnExtractor);

wrapper.eq(columnExtractor, valueToCheck);

wrapper.last("LIMIT 1");

T entity = queryExecutor.apply(wrapper);

R columnValue = columnExtractor.apply(entity);

if (entity == null || columnValue == null)

throw new DataValidationException(String.format(errorMessage, valueToCheck));

}

这个方法接受一个待验证的值、一个实体类属性提取函数、一个单行数据查询执行器和一个异常信息模板作为参数。通过这四个参数,不仅能够进行针对特定属性的有效性检查,而且还能生成具有一致性的异常信息。

对比分析

使用 Function 改造前

// 判断用户 ID 是否有效

public void checkUserExistence(String userId) {

User user = userDao.findById(userId);

if (user == null) {

throw new RuntimeException("用户ID无效");

}

}

// 判断部门 ID 是否有效

public void checkDeptExistence(String deptId) {

Dept dept = deptDao.findById(deptId);

if (dept == null) {

throw new RuntimeException("部门ID无效");

}

}

使用 Function 改造后

public void assignTaskToUser(AddOrderDTO dto) {

ensureColumnValueValid(dto.getUserId(), User::getId, userDao::getOne, "用户ID无效");

ensureColumnValueValid(dto.getDeptId(), Dept::getId, deptDao::getOne, "部门ID无效");

ensureColumnValueValid(dto.getCustomerId(), Customer::getId, customerDao::getOne, "客户ID无效");

ensureColumnValueValid(dto.getDeptId(), Dept::getId, deptDao::getOne, "部门ID无效");

ensureColumnValueValid(dto.getSupplieId(), Supplie::getId, supplierDao::getOne, "供应商ID无效");

// 现在可以确信客户存在

Customer cus = customerDao.findById(dto.getCustomerId());

// 创建订单的逻辑...

}

对比上述两段代码,我们发现后者不仅大幅减少了代码量,而且通过函数式编程,表达出更为清晰的逻辑意图,可读性和可维护性都有所提高。

优点

- 减少重复代码: 通过

ensureColumnValueValid方法,所有涉及数据库字段值有效性检查的地方都可以复用相同的逻辑,将变化的部分作为参数传递,大大减少了因特定校验逻辑而产生的代码量。 - 增强代码复用: 抽象化的校验方法适用于多种场景,无论是用户ID、订单号还是其他任何实体属性的校验,一套逻辑即可应对。

- 提升可读性和维护性: 通过清晰的函数签名和 Lambda 表达式,代码意图一目了然,降低了后续维护的成本。

- 灵活性和扩展性: 当校验规则发生变化时,只需要调整

ensureColumnValueValid方法或其内部实现,所有调用该方法的地方都会自动受益,提高了系统的灵活性和扩展性。

举一反三:拓展校验逻辑的边界

通过上述的实践,我们见识到了函数式编程在简化数据校验逻辑方面的威力。但这只是冰山一角,我们可以根据不同的业务场景,继续扩展和完善校验逻辑,实现更多样化的校验需求。以下两个示例展示了如何在原有基础上进一步深化,实现更复杂的数据比较和验证功能。

断言指定列值等于预期值

首先,考虑一个场景:除了验证数据的存在性,我们还需确认查询到的某列值是否与预期值相符。这在验证用户角色、状态变更等场景中尤为常见。为此,我们设计了 validateColumnValueMatchesExpected 方法:

/**

* 验证查询结果中指定列的值是否与预期值匹配

*

* @param <T> 实体类型

* @param <R> 目标列值的类型

* @param <C> 查询条件列值的类型

* @param targetColumn 目标列的提取函数,用于获取想要验证的列值

* @param expectedValue 期望的列值

* @param conditionColumn 条件列的提取函数,用于设置查询条件

* @param conditionValue 条件列对应的值

* @param queryMethod 执行查询的方法引用,返回单个实体对象

* @param errorMessage 验证失败时抛出异常的错误信息模板

* @throws RuntimeException 当查询结果中目标列的值与预期值不匹配时抛出异常

*/

public static <T, R, C> void validateColumnValueMatchesExpected(

SFunction<T, R> targetColumn, R expectedValue,

SFunction<T, C> conditionColumn, C conditionValue,

SFunction<LambdaQueryWrapper<T>, T> queryMethod,

String errorMessage) {

// 创建查询包装器,选择目标列并设置查询条件

LambdaQueryWrapper<T> wrapper = new LambdaQueryWrapper<>();

wrapper.select(targetColumn);

wrapper.eq(conditionColumn, conditionValue);

// 执行查询方法

T one = queryMethod.apply(wrapper);

// 如果查询结果为空,则直接返回,视为验证通过(或忽略)

if (one == null) return;

// 获取查询结果中目标列的实际值

R actualValue = targetColumn.apply(one);

// 比较实际值与预期值是否匹配,这里假设notMatch是一个自定义方法用于比较不匹配情况

boolean doesNotMatch = notMatch(actualValue, expectedValue);

if (doesNotMatch) {

// 若不匹配,则根据错误信息模板抛出异常

throw new RuntimeException(String.format(errorMessage, expectedValue, actualValue));

}

}

// 假设的辅助方法,用于比较值是否不匹配,根据实际需要实现

private static <R> boolean notMatch(R actual, R expected) {

// 示例简单实现为不相等判断,实际情况可能更复杂

return !Objects.equals(actual, expected);

}

这个方法允许我们指定一个查询目标列(targetColumn)、预期值(expectedValue)、查询条件列(conditionColumn)及其对应的条件值(conditionValue),并提供一个查询方法(queryMethod)来执行查询。如果查询到的列值与预期不符,则抛出异常,错误信息通过 errorMessage 参数定制。

应用场景: